Flex Gateway新着情報

Governance新着情報

Monitoring API ManagerAnypoint Platform 組織のシステム管理者は、Anypoint Platform で ID 管理を設定し、シングルサインオン (SSO) のためにユーザーをセットアップします。組織には、SSO 用に設定された最大 25 個の外部 ID プロバイダー (IdP) を設定できます。次のシングルサインオン標準のいずれかを使用して、ID 管理を設定します。

OpenID Connect: SSO を含む認証サーバーによるエンドユーザーの ID 検証

SAML 2.0: クロスドメイン SSO を含む Web ベースの認証

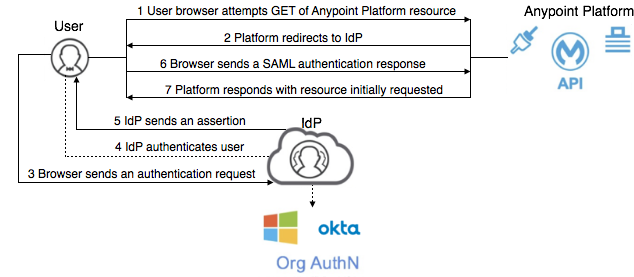

次の図は、SAML の ID 管理プロセスを示しています。

OpenID Connect または SAML 2.0 を設定する前に、PingFederate、OpenAM、Okta などの OpenID Connect 対応プロバイダーを選択します。OpenID Connect を使用していない場合、SAML 2.0 対応プロバイダーを選択します。

次の SAML プロバイダーは完全にサポートされています。

Salesforce

PingFederate (バージョン: 6、7、8)

OpenAM (バージョン: 14)

Okta

次の SAML プロバイダーは機能することがわかっていますが、積極的にテストされているわけではありません。

Active Directory Federation Services (AD FS)

Shibboleth

onelogin

CA Single Sign-On

SecureAuth

次のプロバイダーは OpenID Connect との連携が完全にサポートされています。

Salesforce

PingFederate (バージョン: 6、7、8)

OpenAM (バージョン: 14)

Okta

ID プロバイダーを選択した後:

ID プロバイダー設定で Anypoint Platform 組織をオーディエンスとしてセットアップします。

| 選択した IdP は、組織全体およびすべてのビジネスグループで有効になります。 |

Anypoint Platform ルート組織で ID 管理を設定します。

IdP と Anypoint Platform で一致するように属性名を設定します。

詳細は、ID プロバイダーのドキュメントを参照してください。

外部 ID 管理を設定したら、外部 ID 管理ソリューションと内部プロビジョニングプロセスを使用して、新しい SSO ユーザーを追加する必要があります。外部 ID プロバイダーの設定後にユーザーの招待機能を使用してユーザーを組織に追加する場合、これらのユーザーのログイン情報は外部 ID プロバイダーではなく Anypoint ID プロバイダーを使用して組織に保存されます。

SSO を使用してログインするユーザーは、システムへの新規ユーザーとなります。新規ユーザーのユーザー名が Anypoint Platform 組織にすでに存在するユーザーと同じ場合、新規ユーザーは同じユーザー名で元のユーザーと共存します。同じユーザー名のユーザーは、お互いに独立して管理されます。