Flex Gateway新着情報

Governance新着情報

Monitoring API Manager既存の DoS ポリシーのアクション (指定された期間 IP アドレスをブロックするなど) を WAF エラーに適用するように設定できます。WAF ポリシーの場合、WAF エラーは拒否されて、状況コード 400 が返されますが、WAF 処理はコストが高いため、WAF エラーを DoS ポリシーに追加してリソースの使用を保護することをお勧めします。

WAF エラーに対応する DoS ポリシー (DoS しきい値を適用) を設定しないと、リクエストボディの解析で CPU の大部分をコンシュームする可能性があります。受信する要求が多いと、エラーを検出するだけで、CPU の大部分をコンシュームします。 DoS しきい値が実装されている場合、DoS のしきい値を超えると、リクエストボディの解析が停止します。

ブロックされている IP アドレスから接続が試行されると、その IP アドレスのみに基づいて要求が拒否されます。これは、極めて効率的です。DoS で [Drop Silently (自動的に削除)] が有効になっている場合、TLS 接続は試行されず、さらにリソースを節約できます。

悪意のあるソースの IP アドレスから、WAF がトリガーされない多くの要求が試行されることがあります。これらの要求の一部は、有効であるように見える可能性があります。DoS しきい値を超えると、識別された IP アドレスのすべての要求 (正当または不正) が削除されます。

WAF ポリシーを DoS にエスカレートするには、[Denial of Service Policy (サービス拒否ポリシー)] が存在することを確認します。

[Security Policies (セキュリティポリシー)] のリストで DoS ポリシーを選択し、[Edit (編集)] をクリックします。

左側のメニューで [WAF Errors (WAF エラー)] をクリックします。

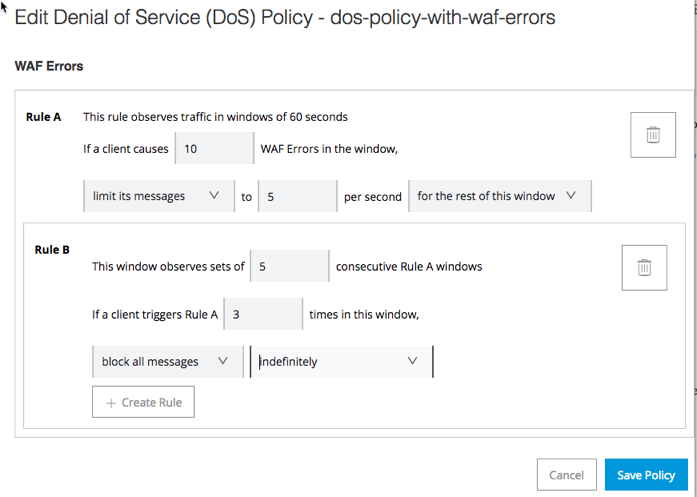

WAF エラーを設定し、[Save Policy (ポリシーを保存)] をクリックします。

DoS ポリシーで設定するしきい値で、すべての WAF エラーが処理されます。

この例の [Rule A (ルール A)] では、60 秒以内に 10 件を超える WAF エラーを受信すると、ソース IP アドレスのすべての要求が制限されます。デフォルトは 60 秒ですが、この値は DoS ポリシーの [General (一般)] タブで変更できます。

[Rule B (ルール B)] に表示されている設定では、[Rule A (ルール A)] の間隔の 5 倍の期間 (このケースでは、5 × 60 秒) に IP アドレスで指定の WAF エラーが 3 回発生すると、その IP アドレスが無制限にブロックされます。

DoS ポリシーの設定についての詳細は、「サービス拒否ポリシー」を参照してください。