Flex Gateway新着情報

Governance新着情報

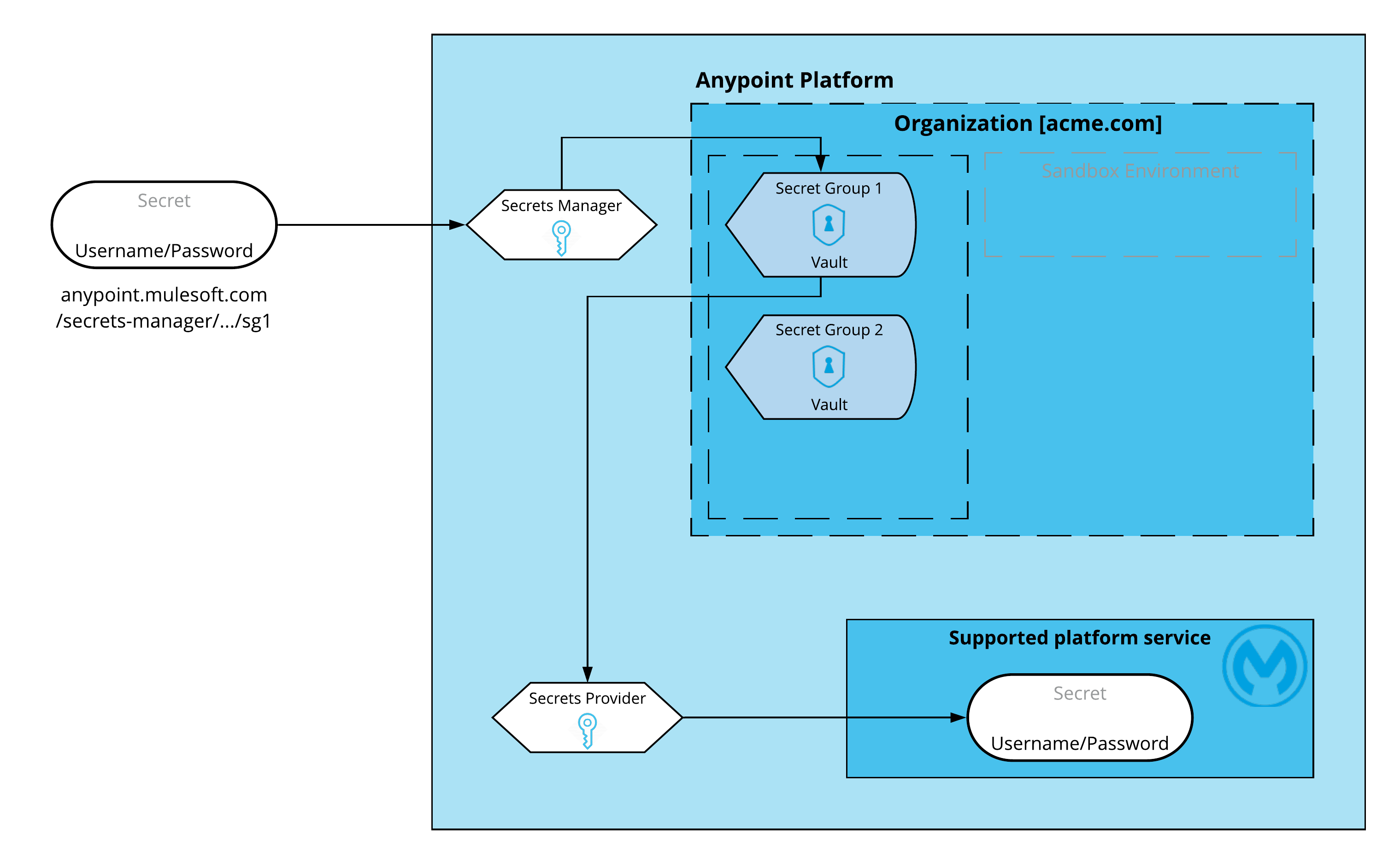

Monitoring API ManagerAnypoint Security シークレットマネージャーでは、セキュアコンテナテクノロジーを使用して、非公開キー、パスワード、証明書、およびその他のシークレットの保存とアクセス制御を行います。

|

シークレットマネージャーにアクセスできない場合、または

|

シークレットマネージャーを使用して、シークレット、キー、およびトランスポートレイヤーセキュリティ (TLS) アーティファクトを作成および管理します。シークレットのメタデータを読み取ることができますが、実際のシークレットをコンシュームできるのは代理認証済みのプラットフォームサービスのみです。

シークレットマネージャーは、サポートされる Anypoint Platform サービスのシークレットを保存および管理するように設計されています。シークレットの汎用ストレージではありません。シークレットのコンテンツにアクセスできるのは、Anypoint Platform 内の信頼できるサービスのみです。

シークレットマネージャーは、次のサービスの TLS コンテキストの管理をサポートしています。

Runtime Fabric イングレス

TLS アーティファクトをシークレットマネージャーに保存してから、シークレットの参照を使用して Anypoint Runtime Fabric イングレスを設定できます。シークレットマネージャーは、VM/ベアメタル (アプライアンス) 製品の RTF に対してのみ Runtime Fabric イングレスをサポートします。

Anypoint Platform の API Manager

TLS アーティファクトをシークレットマネージャーに保存してから、シークレットの参照を使用して Anypoint API Manager を設定できます。

「HTTPS API プロキシの構築」を参照してください。

Anypoint Platform のシークレットマネージャーでは、シークレットをシークレットグループ (環境やビジネスグループに関連付けられたコンテナ) に保存できます。各シークレットグループには一意の暗号化キーが含まれます。このキーは、シークレットマネージャーでのみ生成および管理されます。

シークレットマネージャーに保存されたシークレットを要求するようにサポート対象 Anypoint Platform サービスを設定し、それらにアクセスできるサポート対象サービスを制御できます。このタスクは、2 つのマクロサービスによって処理されます。

シークレットマネージャー

シークレットのアップロードと保存を処理するための公開されたサービスです。

シークレットをコンテナにアップロードするたびに、シークレットマネージャーはコンテンツを公開せずに共有または読み取りができるようにその参照を確立します。シークレットメタデータを読み取ることはできますが、シークレット自体を読み取ることはできません。

シークレットプロバイダー

サポート対象プラットフォームサービスがコンシュームできるようにシークレットを処理する内部サービスです。

これは、実際のシークレットを読み取ることができる唯一のサービスであるため、公開ネットワークからはアクセスできません。

シークレットマネージャーでは、次のシークレット種別を保存および管理できます。

TLS Context

SSL セキュリティパラメーター (使用する暗号や TLS のバージョンなど)。

Keystore (キーストア)

セキュリティ証明書 (承認証明書または公開キー証明書のいずれか) と対応する非公開キーのリポジトリ。

Truststore (トラストストア)

通信する他の関係者、または他の関係者を識別する信頼できる証明機関のセキュリティ証明書のリポジトリ。

証明書

公開 X.509 証明書。公開キーと ID (ホスト名、組織、または個人) をバインドする電子ドキュメントです。

証明書ピンセット

クライアントまたはホストを想定される X.509 証明書または公開キーに関連付ける他の関係者のセキュリティ証明書のリポジトリ。

CRL ディストリビューター

関連付けられていた非公開キーまたは署名 CA が侵害されたために信頼されなくなった CA 証明書のリストを作成および管理するエンティティ。

共有シークレットは、メッセージ送信者とメッセージ受信者の両方がシークレットを把握している対称暗号化および対称復号化で使用されます。

次の共有シークレット種別が定義されていますが、現時点では Anypoint Platform サービスでコンシュームすることはできません。

パスワード

送信者と受信者がメッセージをエンコードおよびデコードするために使用するパスワード。

対称キー

送信者と受信者がメッセージをエンコードおよびデコードするために使用する公開キー暗号化。

S3 ログイン情報

AWS S3 バケットにアクセスするためのセキュリティキーのペア。

Blob

API コールを介して保存される、自由形式のアプリケーション固有のシークレット。Blob は、特定のアプリケーションで使用される base64 でエンコードされたデータです。たとえば、blob には base64 でエンコードされた JSON オブジェクトを保存できます。