Flex Gateway新着情報

Governance新着情報

Monitoring API Managerこのユースケースには、Anypoint Platform で他の ID プロバイダーが設定されていない場合に、ポータルの ID プロバイダーをセットアップするための手順が含まれています。ID プロバイダーが設定されていないため、デフォルトの ID プロバイダーにより、ポータルの ID プロバイダーが Anypoint Platform の ID プロバイダーに自動的にマップされ、すべての Salesforce ユーザーに Anypoint Platform の ID が提供されます。デフォルトの ID プロバイダーについての詳細は、「標準の設定」を参照してください。

任意の ID プロバイダーで、アプリケーションにアクセスできるユーザーに対するユーザーまたは ID が存在する必要があります。

「始める前に」セクションの情報を確認して、API Experience Hub が ID プロバイダーのカスタムユーザー属性とクレームを設定するために必要なロール、権限、その他の情報を理解します。

SSO を有効にするには、Anypoint Platform で Salesforce ユーザー用の ID を作成するための ID プロバイダーが必要です。

このステップでは、API Experience Hub ポータルの ID プロバイダーでアプリケーションを作成し、アプリケーション設定でグループ情報を送信する機能を有効にし、グループを設定し、デフォルトの ID プロバイダーを設定します。これらの手順を実行するには、アプリケーションと ID プロバイダーアプリケーション間を行き来して情報をコピーまたは追加する必要があります。

Okta OpenID Connect を使用してアプリケーションを作成および設定する

Okta SAML を使用してアプリケーションを作成および設定する

OpenID Connect を使用して ID プロバイダーで API Experience Hub ポータル用の新しいアプリケーションを作成します。

Okta で、OpenID Connect Web アプリケーションを作成します。詳細は、 「Create OIDC app integrations (OIDC アプリケーションインテグレーションの作成)」を参照してください。

[Connection (一般設定)] セクションで、次の項目に入力します。

| 項目 | 値 |

|---|---|

App integration name (アプリケーションインテグレーション名) |

アプリケーションの名前を入力します。 |

Grant tpe (許可種別) |

[Authorization Code (認証コード)] を選択します。 |

Assignments (割り当て) |

[Limit access to selected groups (選択済みのグループへのアクセスを制限)] を選択します。 |

Selected group(s) (選択済みのグループ) |

アプリケーションにアクセスする必要があるグループの名前を入力します。 |

ID プロバイダーが、「始める前に」セクションにリストされた予期されるクレームを送信していることを確認します。

アプリケーションが送信するクレームを設定します。

たとえば、Okta 用の OpenID Connect の場合、次の手順を使用してグループクレームを設定します。

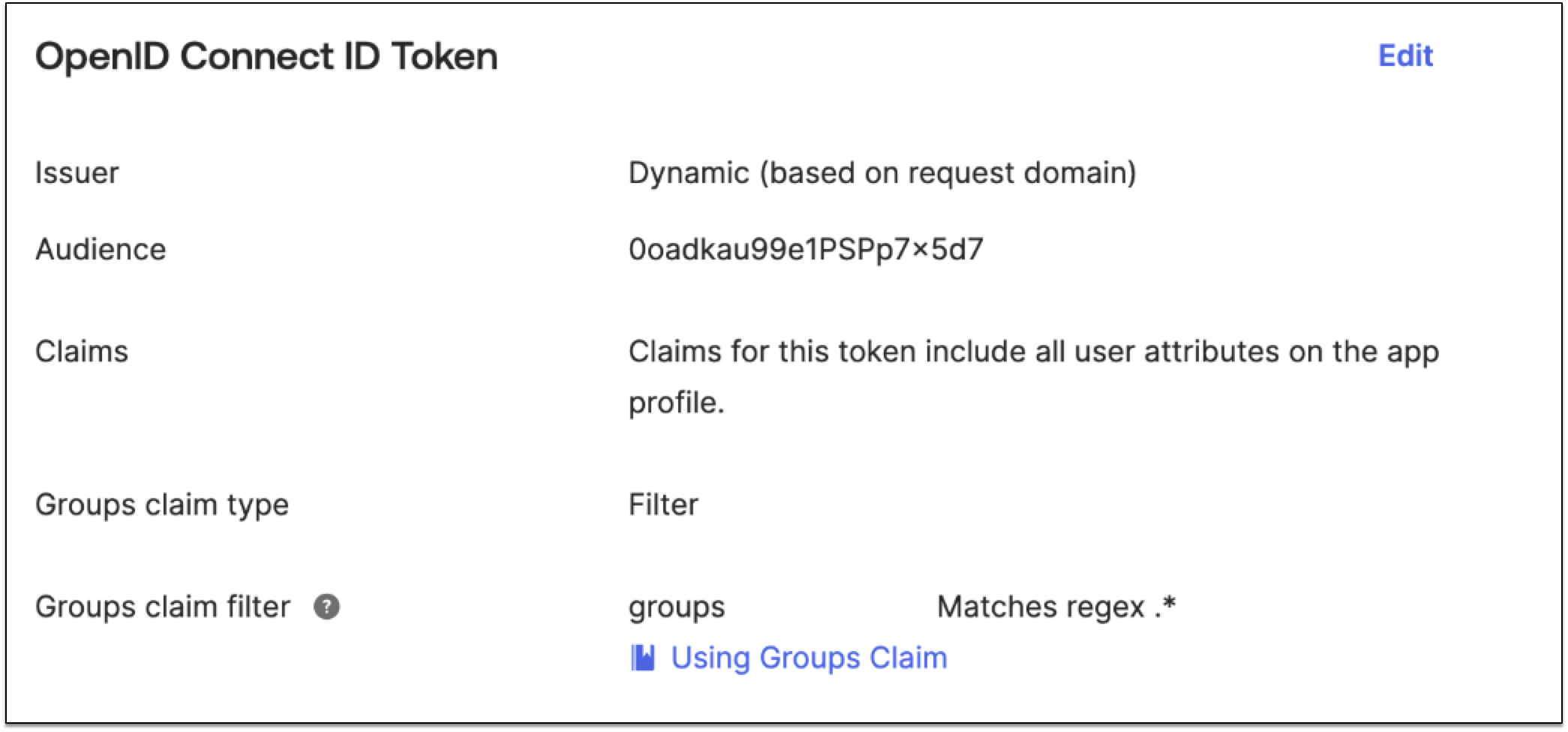

[Sign On (サインオン)] タブで、[OpenID Connect ID Token (OpenID Connect ID トークン)] セクションの [Edit (編集)] をクリックします。

[Groups claim type (グループクレーム種別)] で、[Filter (検索条件)] を選択します。

[Groups claim filter (グループクレーム検索条件)] で、[groups (グループ)] を入力します。

式で [Matches regex] を選択し、ワイルドカードに「.*」を入力します。

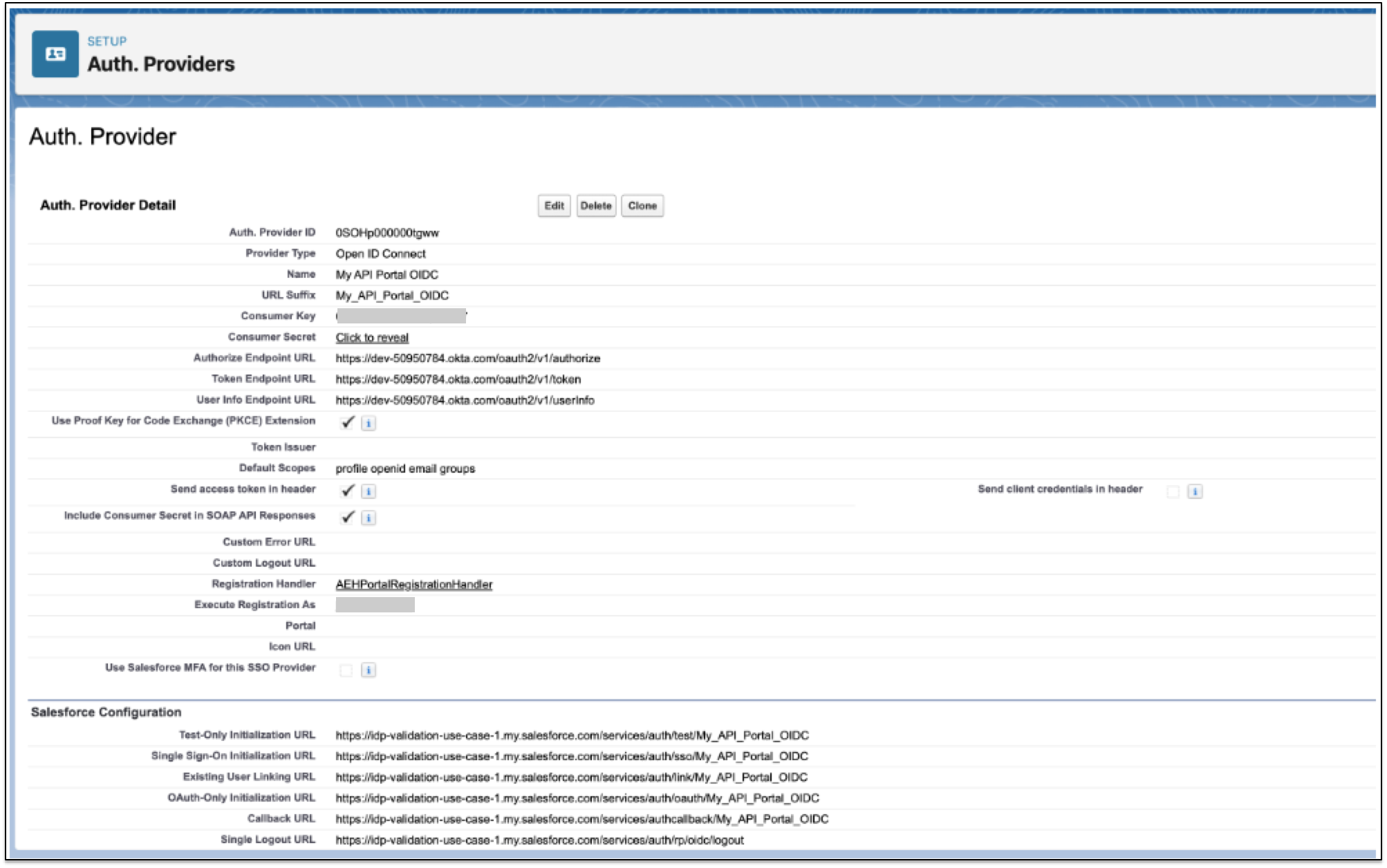

OpenID Connect を使用して、Salesforce の認証プロバイダーを設定します。

ID プロバイダーアプリケーション情報を使用して、Salesforce で認証プロバイダーまたは SSO 設定をセットアップします。

OpenID Connect アプリケーションから、次の設定値を取得します。

Client ID (クライアント ID)

Client Secret (クライアントシークレット)

Authorize Endpoint URL (承認エンドポイント URL)

Token Endpoint URL (トークンエンドポイント URL)

User Info Endpoint URL (ユーザー情報 エンドポイント URL)

Salesforce で [設定] に移動します。

[クイック検索] ボックスに「認証」と入力し、[認証プロバイダー] を選択します。

[新規] をクリックします。

[プロバイダータイプ] で、[OpenID Connect] を選択します。

次の項目に入力します。

| 項目 | 値 |

|---|---|

プロバイダータイプ |

OpenID Connect |

名前 |

プロバイダーの名前を入力します。 |

コンシューマーキー |

ID プロバイダーのクライアント ID を入力します。 |

コンシューマーの秘密 |

ID プロバイダーのクライアントシークレットを入力します。 |

Authorize Endpoint URL (承認エンドポイント URL) |

|

Token Endpoint URL (トークンエンドポイント URL) |

|

User Info Endpoint URL (ユーザー情報 エンドポイント URL) |

|

デフォルトのスコープ |

profile openid email groups (プロファイルの openid メールグループ) |

登録ハンドラー |

AEHPortalRegistrationHandler |

他のアカウントで登録を実行 |

システム管理者ユーザーを選択します。 |

[保存] をクリックします。

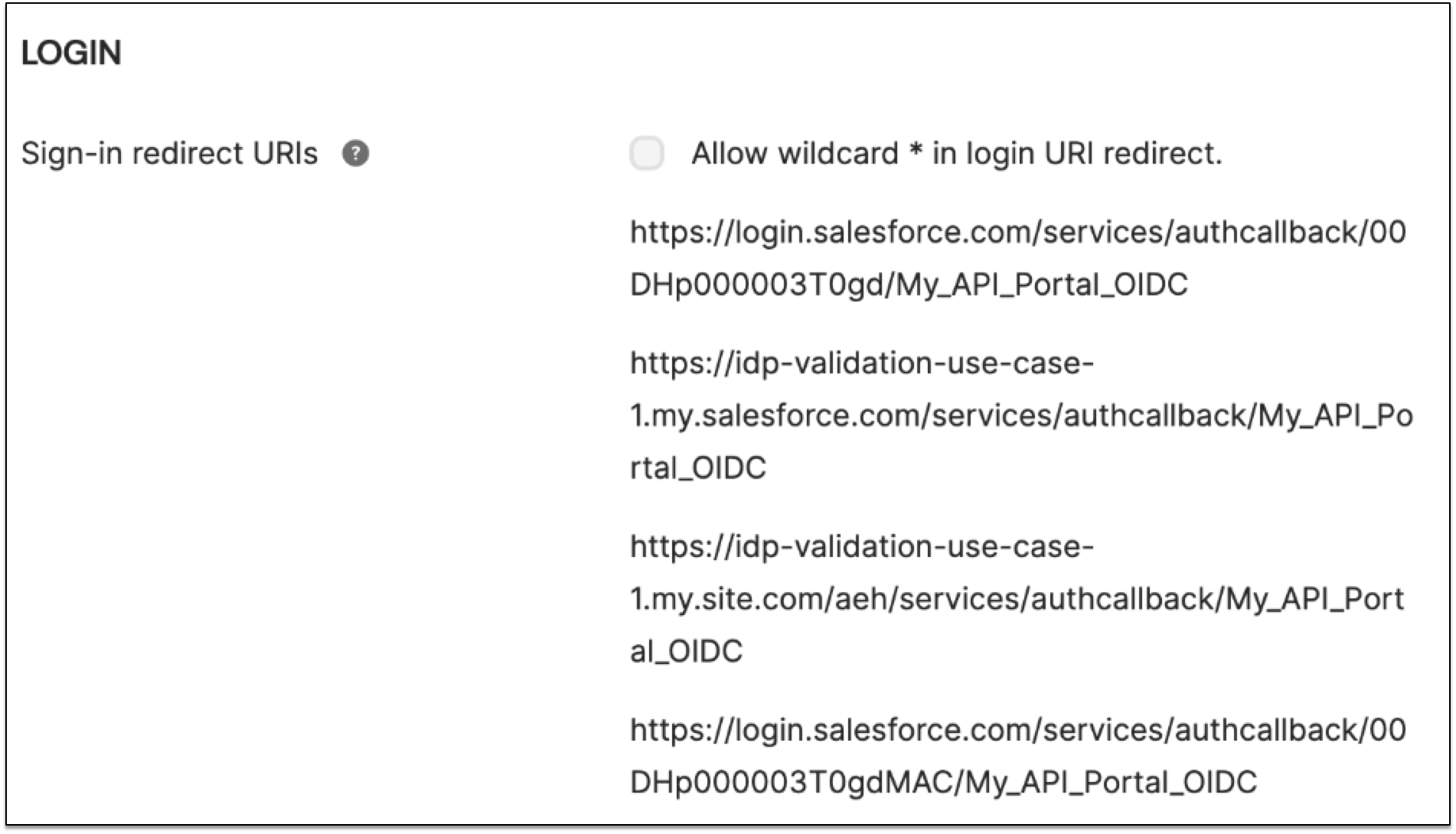

ポータルのリダイレクト URI を設定します。

リダイレクトを設定するには、15 桁の組織 ID と 18 桁の組織 ID を使用し、各組織 ID の URL を追加します。

Okta アプリケーションで、[General (一般)] タブを選択します。 [Sign-in redirect URIs (サインインリダイレクト URI)] に次の URL を追加します。

https://${domain}.my.site.com/aeh/services/authcallback/${authProviderURLSuffix}

URL を見つける手順は、次のとおりです。

salesforceOrganizationId の場合、[設定] > [組織情報] に移動する。

authProviderURLSuffix の場合、[設定] > [認証プロバイダー] に移動し、認証プロバイダーをクリックして [URL 接尾辞] を選択する。

domain の場合、[設定] > [私のドメイン] > [現在の [私のドメイン] の URL] に移動する。

SAML を使用して ID プロバイダーで API Experience Hub ポータル用の新しいアプリケーションを作成します。詳細は、Okta ドキュメントの 「Create SAML app integrations (SAML アプリケーションインテグレーションの作成)」を参照してください。

Okta から、SAML アプリケーションを作成します。

[General Settings (一般設定)] に SAML アプリケーションの名前を入力します。

[Do not display application icon to users (ユーザーにアプリケーションアイコンを表示しない)] を選択します。

[Next (次へ)] をクリックします。

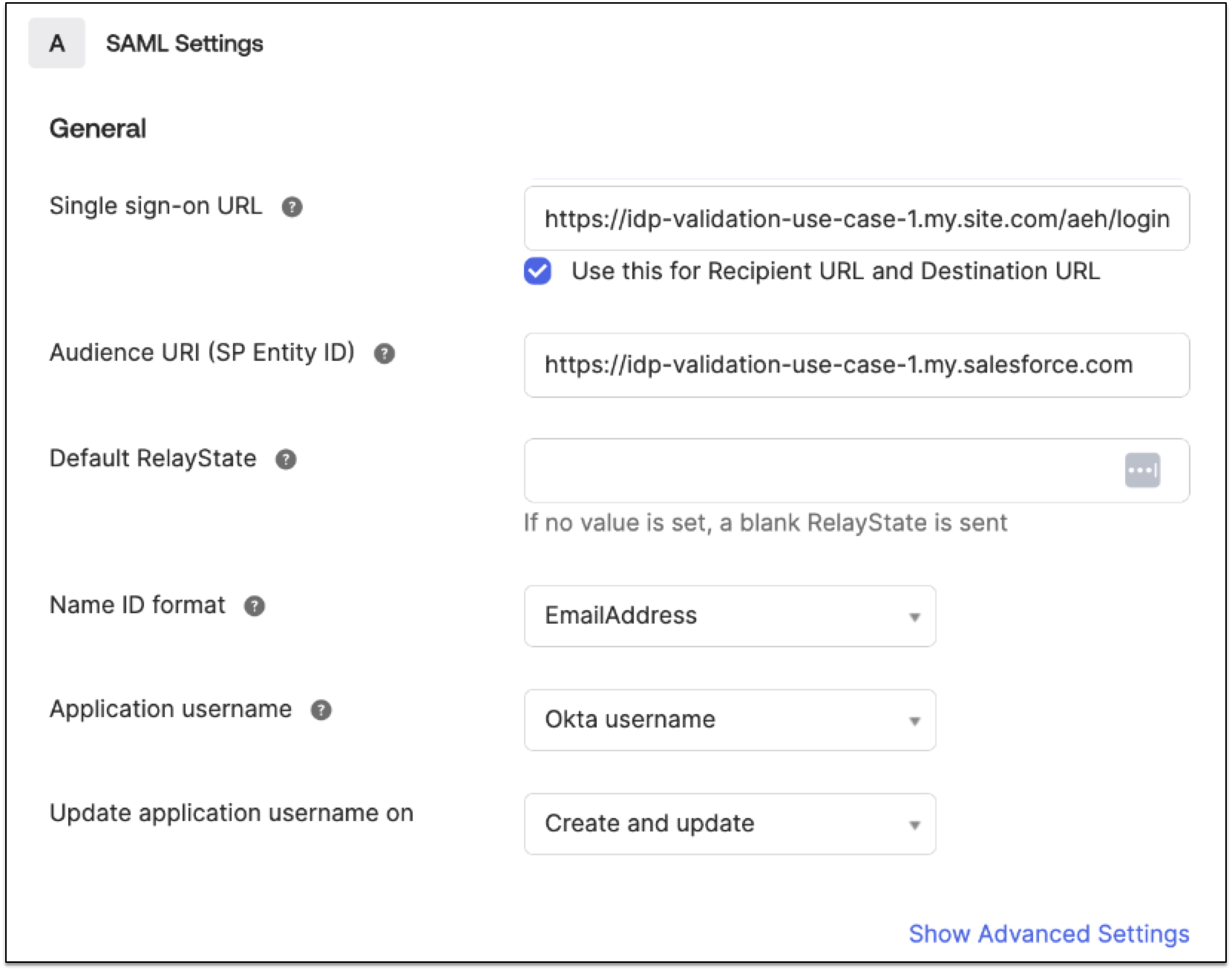

[SAML Settings (SAML 設定)] で、次の項目に入力します。

| 項目 | 値 |

|---|---|

Single Sign-On URL (シングルサインオン URL) |

ポータルログインの URL を入力します。 |

Use this for Recipient URL and Destination URL (これを受信 URL と宛先 URL に使用) |

このオプションを選択します。 |

Audience URI (SP Entity ID) (オーディエンス URI (SP エンティティ ID)) |

https と Salesforce ドメイン (https://{salesforcedomain}.com など) を入力します。 |

Name ID format (名前 ID 形式) |

EmailAddress |

Application username (アプリケーションユーザー名) |

Okta username (Okta ユーザー名) |

Update application username on (アプリケーションユーザー名の更新タイミング) |

Create and update (作成および更新) |

ID プロバイダーでユーザーを適切にマップするために API Experience Hub がクレームに期待する内容については、「始める前に」セクションを参照してください。

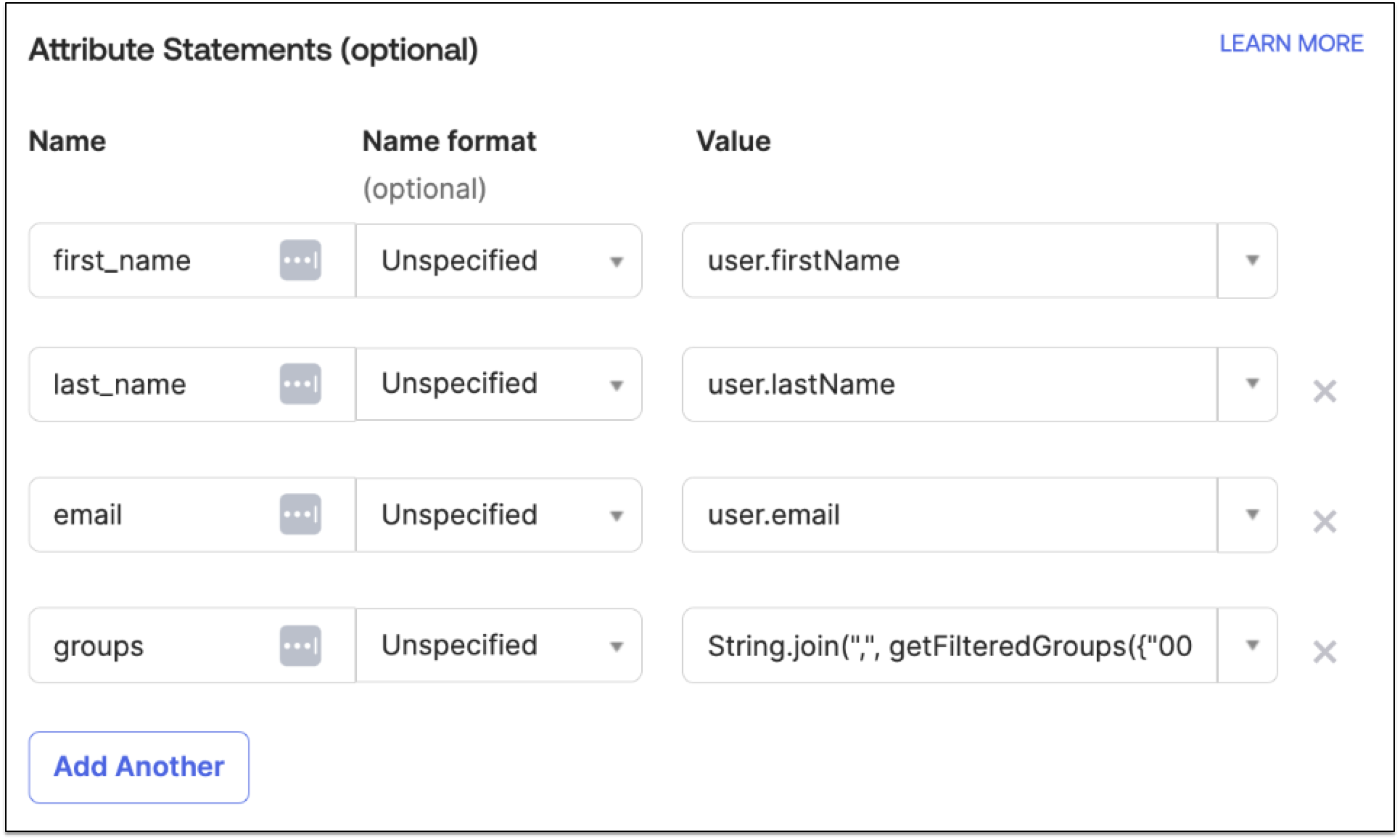

[Attribute Statements (optional) (属性ステートメント (省略可能))] セクションで、次のカスタム属性を追加して SAML インテグレーションを設定します。サポートされる形式については、「カスタムユーザー属性」を参照してください。

| 名前 | 名前形式 | 値 |

|---|---|---|

first_name |

Unspecified |

user.firstName |

last_name |

Unspecified |

user.lastName |

Unspecified |

user.email |

|

groups |

Unspecified |

(",", getFilteredGroups({"00gdkat3p5RCvkQQC5d7", "00gdjgk337kYDxtE35d7"}, "group.name", 40)) |

この例の ID の 00gdkat3p5RCvkQQC5d7 と 00gdjgk337kYDxtE35d7 は、送信するグループに対応します。Anypoint Platform で Okta を設定する場合は、必ずすべての Anypoint Platform グループを送信してください。そうしないと、ユーザーがアクセスできなくなる可能性があります。

[Next (次へ)] をクリックします。

[I’m an Okta customer adding an internal app (私は内部アプリケーションを追加する Okta ユーザーです)] を選択します。

[Finish (完了)] をクリックします。

[Assignments (割り当て)] タブを選択して [Groups (グループ)] を選択します。

[Assign (割り当て)] をクリックし、[Assign to groups (グループに割り当て)] を選択します。

リストから、特定のグループの行の [Assign (割り当て)] をクリックし、[Done (完了)] をクリックします。

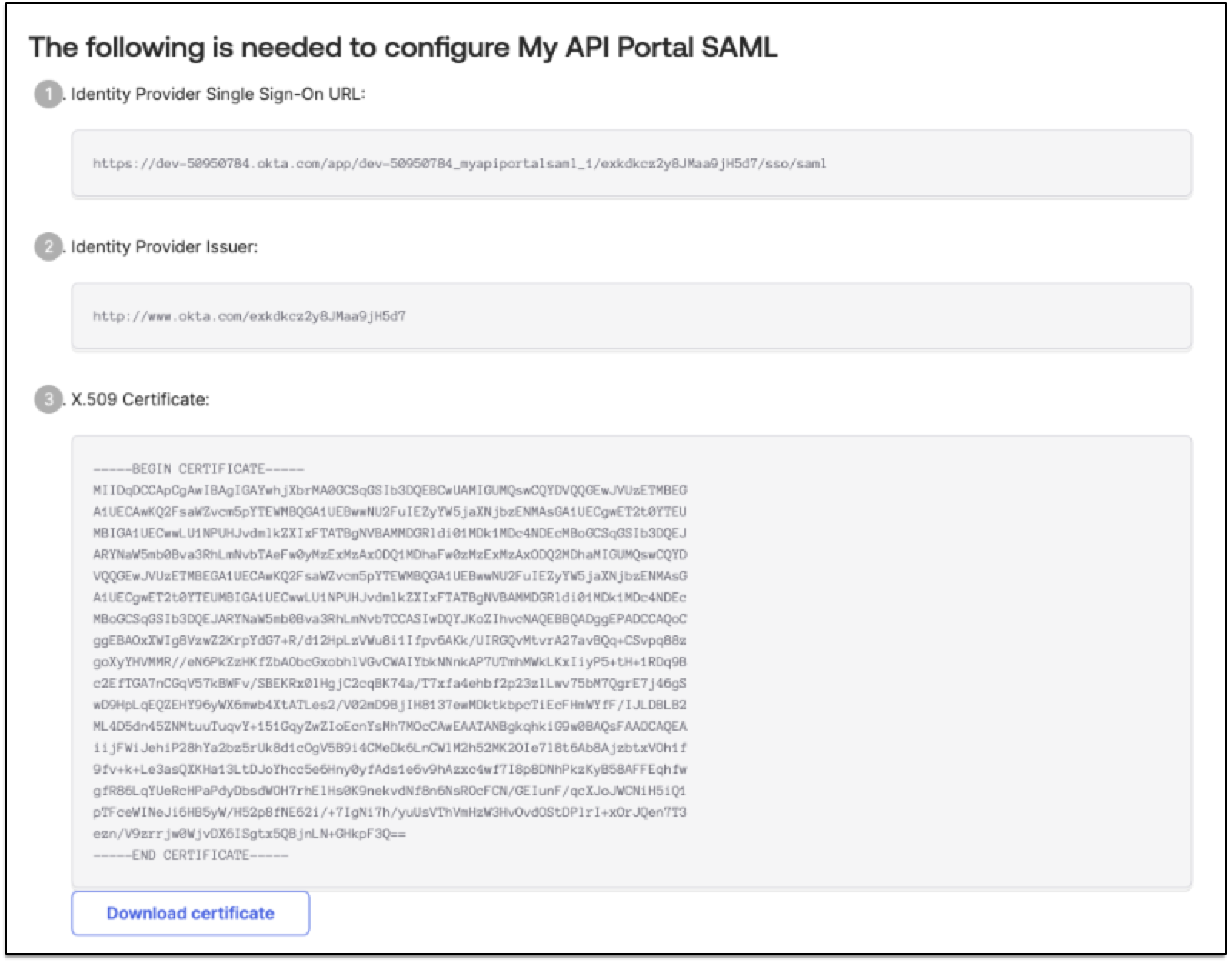

[Sign On (サインオン)] タブを選択し、[View SAML setup instructions (SAML セットアップ手順を表示)] をクリックして、アプリケーションに SAML を設定する方法の手順を表示します。

![[View SAML setup instructions (SAML セットアップ手順を表示)] ボタン](_images/aeh-sso-view-saml-setup-instructions.png)

Salesforce の [シングルサインオン設定] タブを設定するには、手順ページから次の情報を取得します。

Identity Provider Single Sign-On URL (ID プロバイダーシングルサインオン URL)

Identity Provider Issuer (ID プロバイダー発行者)

X.509 Certificate (X.509 証明書) (証明書をダウンロード)

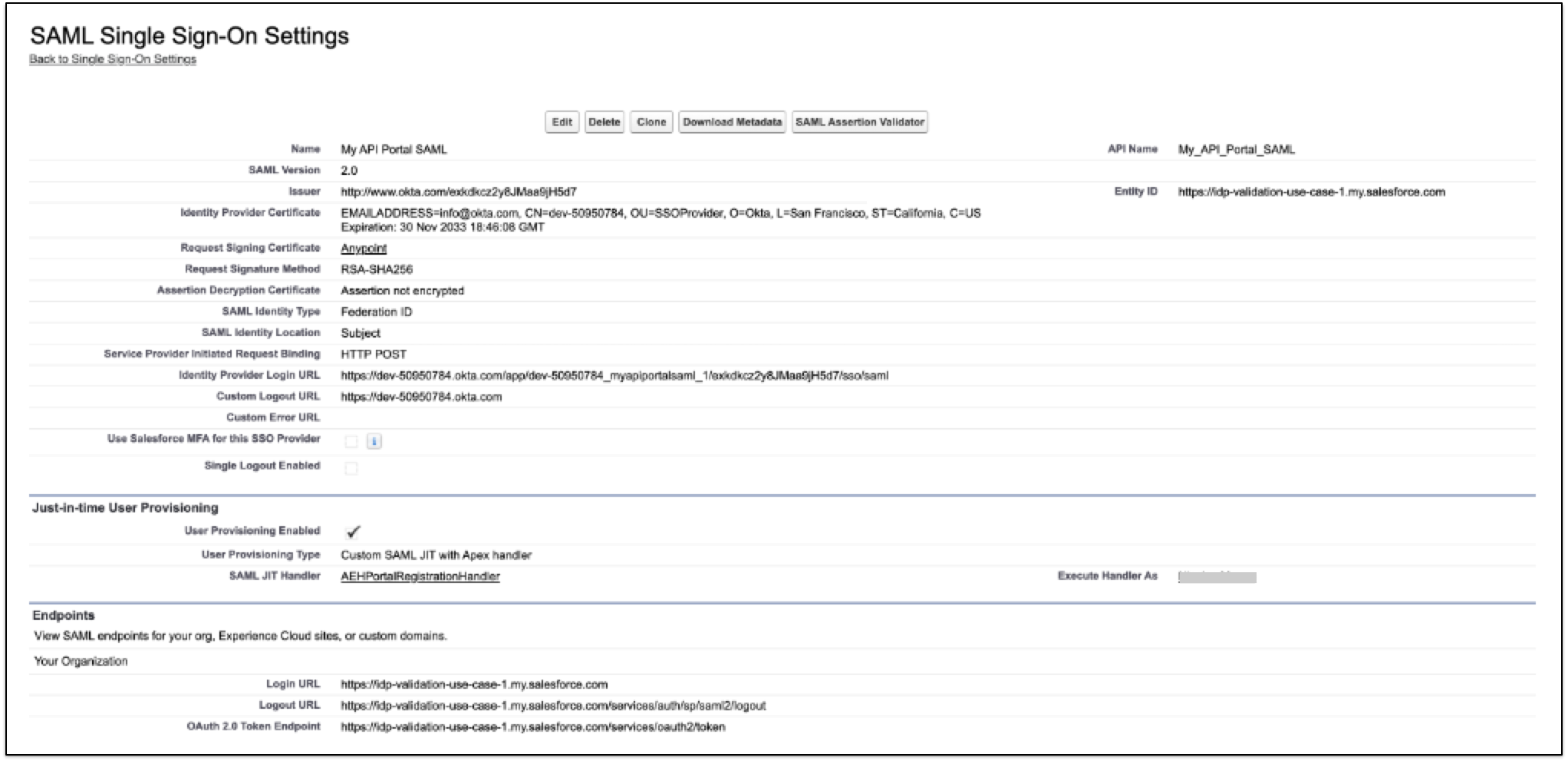

Salesforce の [設定] に移動し、[シングルサインオン設定] を検索します。

[シングルサインオン設定] タブの [SAML を使用した統合シングルサインオン] セクションで、[SAML を有効化] を選択し、[保存] をクリックします。

[シングルサインオン設定] タブで [編集] をクリックし、次の項目に入力します

| 項目 | 値 |

|---|---|

Issuer (発行者) |

[View SAML setup instructions (SAML セットアップ手順を表示)] の [Identity Provider Issuer (ID プロバイダー発行者)] に合わせます。 |

Entity ID (エンティティ ID) |

アプリケーションで設定したオーディエンス制限に合わせます。 |

ID プロバイダーの証明書 |

[View SAML setup instructions (SAML セットアップ手順を表示)] から以前にダウンロードした証明書をアップロードします。 |

SAML ID 種別 |

アサーションには、ユーザーオブジェクトの統合 ID が含まれます。 |

SAML ID の場所 |

ID は、Subject ステートメントの NameIdentified 要素にあります。 |

ID プロバイダーのログイン URL |

[View SAML setup instructions (SAML セットアップ手順を表示)] の [Identity Provider Single Sign-On URL (ID プロバイダーシングルサインオン URL)] に合わせます。 |

カスタムログアウト URL |

Okta の URL |

ユーザープロビジョニング |

Enabled |

ユーザープロビジョニングのタイプ |

Apex ハンドラーを使用したカスタム SAML JIT |

SAML JIT ハンドラー |

AEHPortalRegistrationHandler |

他のアカウントでハンドラーを実行 |

[システム管理者] を選択。 |

ID プロバイダーを Salesforce 用に設定したら、API Experience Hub UI からその ID プロバイダーを追加して有効にします。ID プロバイダーが有効になっている場合、ユーザーはこの ID プロバイダーを使用してポータルにログインできます。

[API Experience Hub] > [User management (ユーザー管理)] に移動します。

[User management (ユーザー管理)] ページで、[Login settings (ログイン設定)] タブを選択します。

[Single sign-on (SSO) (シングルサインオン (SSO))] セクションから、ステップ 2 [Add Salesforce identity providers (Salesforce ID プロバイダーを追加)] までスクロールダウンします。

[Select identity provider (ID プロバイダーを選択)] をクリックし、ドロップダウンメニューからオプションを選択します。

[+ Add identity provider (+ ID プロバイダーを追加)] をクリックします。

スライダーを [Enabled (有効)] に移動します。

ポータルの SSO を設定する場合、ユーザーは Salesforce と Anypoint Platform の両方で ID を持っている必要があります。SSO ユーザーは、グループ名を使用してチームにマップされます。アクセス管理を使用して、ユーザーをチームにマップする必要があります。API Experience Hub には、[AEH Portal (AEH ポータル) - ${salesforceOrganizationId}_${salesforceCommunityId}] という標準のチームが用意されており、アクセス管理のチームとして自動的に追加されています。

API Experience Hub で対応するプロファイルにユーザーを追加することで、グループマッピングを追加します。

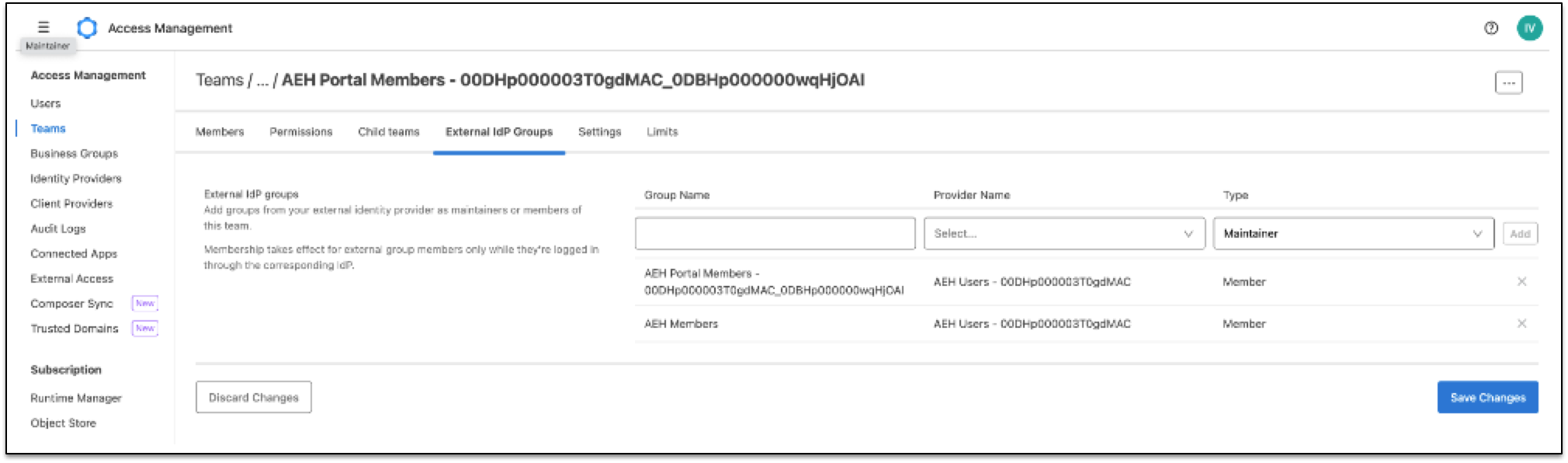

[Access Management (アクセス管理)] > [Teams (チーム)] に移動します。

[AEH Portal Guests (AEH ポータルゲスト)] を選択し、[AEH Portal Members (AEH ポータルメンバー)] を選択します。

[External IdP Groups (外部 IdP グループ)] を選択します。

[Group Name (グループ名)] 項目に「AEH Members」 (AEH メンバー) と入力します。

[Provider Name (プロバイダー名)] 項目で、対応する Salesforce ID プロバイダーの名前を選択します。

[Type (種別)] 項目で [Member (メンバー)] を選択し、[Add (追加)] をクリックします。

[Save Changes (変更を保存)] をクリックします。

指定したグループに関連付けられている SSO ユーザーがチームに割り当てられます。

ポータルの SSO が正しく設定されていることを確認します。

ブラウザーでシークレットウィンドウを開きます。

API Experience Hub ポータルに移動します。

設定した SSO オプションを選択します。

ポータルの ID プロバイダーで設定したグループに属するユーザーでログインします。

ポータルでのユーザーの API の表示を確認します。

[Access Management (アクセス管理)] > [Users (ユーザー)] に移動します。

ユーザー名を使用して検索し、ユーザーが目的の ID プロバイダーにマップされていることを確認します。

グループマッピングが設定されているチームに移動します。

[Members (メンバー)] タブで、そこにユーザーが表示されていることを確認します。