Flex Gateway新着情報

Governance新着情報

Monitoring API ManagerAnypoint VPN を使用すると、MuleSoft Virtual Private Cloud (VPC) と自分のオンプレミスネットワークを安全に接続できます。必要であれば、サイト間で複数の VPN を作成できます。

| 作成できる VPN の数は、アカウントで利用できる VPN エンタイトルメントの数によって異なります。自分のアカウントに割り当てられている VPN エンタイトルメントの数が不明な場合は、MuleSoft アカウント担当者までお問い合わせください。 |

Anypoint VPN では、サイト間でのインターネットプロトコルセキュリティ (IPsec) 接続がサポートされています。VPN エンドポイントと呼ばれる物理的なアプライアンスまたはソフトウェアアプライアンスが、ユーザー側の接続終端装置となります。接続の MuleSoft 側は、仮想プライベートゲートウェイ (VGW) の実装となります。MuleSoft VGW は単一の MuleSoft VPC に関連付けられますが、最大 10 件の VPN 接続をサポートできます。

| MuleSoft 実装の機能は、他の VGW 製品とは異なる場合があります。 |

各 Anypoint VPN 接続にはトンネルが 2 つあり、リモートロケーションにある 1 件のパブリック IP アドレスに接続できます。リモートロケーションで接続するパブリック IP アドレスを 1 件増やすには、2 件の VPN 接続を作成する必要があります。

1 件の VPN によって MuleSoft VPC の可用性が高まります。ルーチンメンテナンスによって VPN 接続の 2 つのトンネルの片方が短時間だけ無効になることがあります。このときは VPN 接続が他方のトンネルに自動的にフェールオーバーするため、アクセスは中断されません。このため、エンドポイントでは両方のトンネルを設定する必要があります。トンネルの選択は、VPN エンドポイントの容量とルーティング種別の選択によって決まります。

MuleSoft VGW 実装では、最大 1.25 Gbps のスループットをサポートします。同じ VPC に対する複数の VPN 接続では、1 つの VGW のスループット容量が共有されます。VPN 接続スループットは、VPN エンドポイントの容量、接続容量、平均パケットサイズ、プロトコル、ゲートウェイ間のネットワークレイテンシーなどの要因に左右されます。

Anypoint VPN では、以下の IPsec 設定の任意の組み合わせがサポートされています。

IKE バージョン 1

IKE バージョン 2 はルートベース VPN のみ

CBC と GCM の AES 128 または 256 ビット暗号化

SHA または SHA-2 (256、384、512) ハッシュ

Diffie-Hellman フェーズ 1 グループ 2、14 ~ 24

Diffie-Hellman フェーズ 2 グループ 2、5、14、24

IKEv1 のタイムアウト

IKE (フェーズ 1) 有効期間: 28800 秒 (8 時間)

IPsec (フェーズ 2) 有効期間: 3600 秒 (1 時間)

IKEv2 のタイムアウト

IKE (フェーズ 1) 有効期間: 28000 秒 (7 時間 50 分)

IPsec (フェーズ 2) 有効期間: 3000 秒 (50 分)

| これらの IPsec 設定の一部は Government Cloud ではサポートされません。特定の Government Cloud VPN 設定については、「Anypoint VPN 設定」を参照してください。 |

Anypoint VPN では、VPN 接続で動的ルーティングと静的ルーティングがサポートされています。

動的ルーティング - ユーザーのデバイスがボーダーゲートウェイプロトコル (BGP) を使用して Anypoint VPN へのルートを動的にアドバタイズします。デバイスがこのプロトコルをサポートする場合は、BGP ルーティングを使用してください。

静的ルーティング - Anypoint VPN を介したアクセスを可能にするネットワークのルート (サブネット) を指定する必要があります。

| VPN 接続の数には関係なく、VPC ごとに最大 95 件のルートテーブルエントリが許可されます。制限を超えないように、可能な限り少ない数にネットワークを統合してください。 |

静的 VPN 接続を作成するには、ユーザーの VPN エンドポイントで以下が可能である必要があります。

事前共有キー (PSK) を使用して IKE セキュリティアソシエーションを確立する

トンネルモードで IPsec セキュリティアソシエーションを確立する

MuleSoft がサポートする IPsec 設定の任意の組み合わせを使用する

暗号化前に IP パケットを分割する

送信するのに大きすぎるパケットは分割する必要があります。VPN デバイスは、パケットをカプセル化する前に分割できる必要があります。

トンネルごとの 1 つのセキュリティアソシエーション (SA) ペアの使用

Anypoint VPN では、トンネルごとに一意の 1 組の SA ペアがサポートされます (ペアとは、インバウンドとアウトバウンド接続のペアを意味します)。一部のポリシーベースのデバイスは、各 ACL (アクセスコントロールリスト) エントリに対して SA を作成します。この場合は、ルールを統合してから、不要なトラフィックを除去する必要があります。

IPsec デッドピア検出 (DPD) の使用

DPD により、デバイスはネットワーク条件の変化をすばやく特定できます。MuleSoft エンドポイントでの DPD は DPD Interval: 10 と DPD Retries: 3 で有効化できます。

非対称ルーティングの許可

非対称ルーティングとは、ルーティングポリシーによってネットワークから VPC に送信されるトラフィックと VPC から返されるトラフィックが別々のトンネルを通るルーティング方式です。MuleSoft VPN エンドポイントは、内部アルゴリズムを使用してトンネルを選択するため、戻りパスは動的に決定されます。デバイスでアクティブ/アクティブトンネル設定を使用している場合は、各 Anypoint VPN 接続で非対称ルーティングを許可する必要があります。

IPsec の場合、上記のフェーズ 2 Diffie-Hellman グループを使用した Perfect Forward Secrecy (PFS) の有効化

動的 VPN 接続を作成するには、静的 VPN 接続の要件に加えて、VPN エンドポイントで以下が可能である必要があります。

BGP ピアリングを確立する

ルートベースの VPN をサポートする (トンネルを論理インターフェースにバインドする)

IPsec の場合、上記のフェーズ 2 Diffie-Hellman グループを使用した Perfect Forward Secrecy (PFS) の有効化

VPN トンネルに入る TCP パケットの最大セグメントサイズを調整してください。

VPN ヘッダーには追加スペースが必要であり、データで利用できるスペース量が少なくなります。

この影響を抑えるには、エンドポイントを TCP MSS 調整: 1387 バイトで設定します。

パケットで DF フラグをリセットしてください。

パケットに Don’t Fragment (DF) フラグが付いていると、パケットの分割が禁止されます。一部の VPN デバイスでは、DF フラグを変更して、必要であればパケットを無条件に分割できます。利用できる場合は、Clear Don’t Fragment (DF) Bit 設定を有効にしてください。

Anypoint VPN で動作することがわかっているネットワークデバイスを以下に示します。テスト済みデバイスのリストに自分のデバイスが記載されていない場合は、要件を参照して、自分のデバイスが Anypoint VPN での使用に適しているかどうかを確認してください。

| ハードウェア | ソフトウェア |

|---|---|

Check Point Security Gateway |

R77.10 以降 |

Cisco ASA |

ASA 8.2 以降 |

Cisco IOS |

Cisco IOS 12.4 以降 |

Dell SonicWALL |

SonicOS 5.9 以降 |

Fortinet Fortigate 40+ Series |

FortiOS 4.0 以降 |

Juniper J-Series Service Router |

JunOS 9.5 以降 |

Juniper SRX-Series Services Gateway |

JunOS 11.0 以降 |

Juniper SSG |

ScreenOS 6.1 または 6.2 以降 |

Juniper ISG |

ScreenOS 6.1 または 6.2 以降 |

Netgate pfSense |

OS 2.2.5 以降 |

Palo Alto Networks |

PANOS 4.1.2 以降 |

Yamaha |

|

Microsoft Windows Server |

|

Zyxel Zywall Series |

|

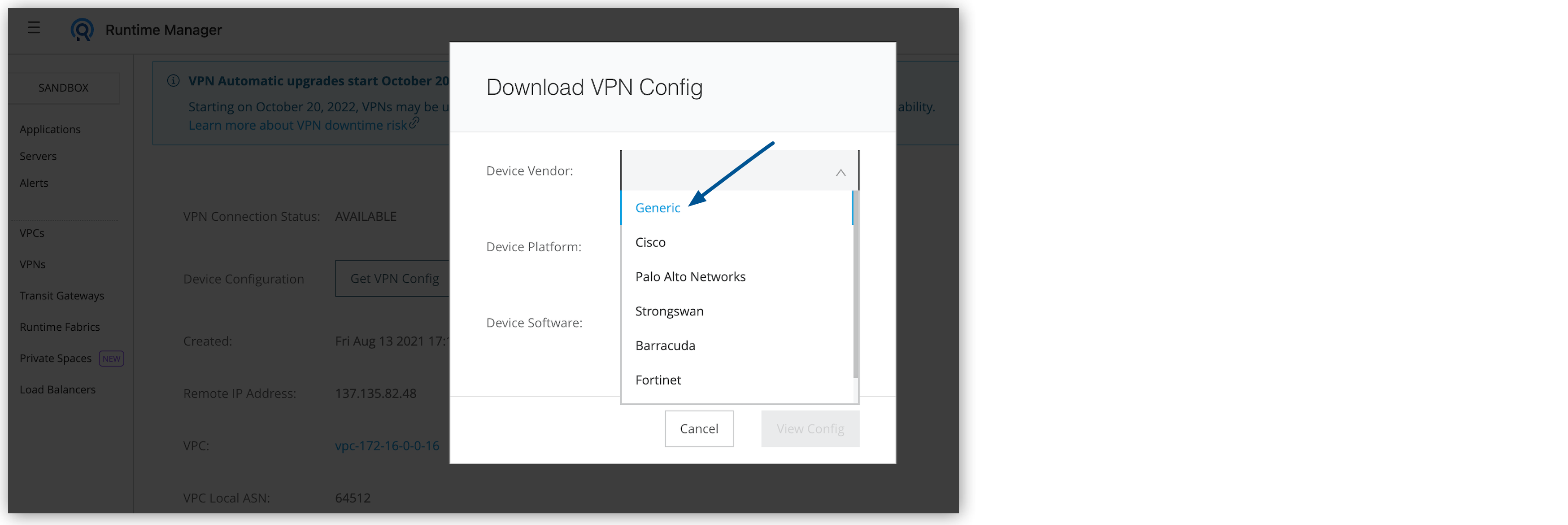

リストされているデバイスの [Get VPN Config (VPN 設定を取得)] メニューから特定のデバイス設定ファイルをダウンロードできない場合、[Generic (汎用)] VPN 設定ファイルを使用してください。