Flex Gateway新着情報

Governance新着情報

Monitoring API Managerユースケース 1 では、信頼済み組織の API が信頼済み組織の API コンシューマーに公開されているシナリオのすべてのパターンをカバーしています。

パターンの例:

セールスアプリケーションがカスタマーサービス API にアクセスし、セールスサービスとカスタマーサービスの両方が顧客組織の内部領域である

コールセンターアプリケーションが顧客ドメインで公開された API をコールして顧客情報を取得する

モバイルバンクがカスタマーサービスやアカウントサービスをコールして、アカウントの概要画面をエンドコンシューマーに表示する

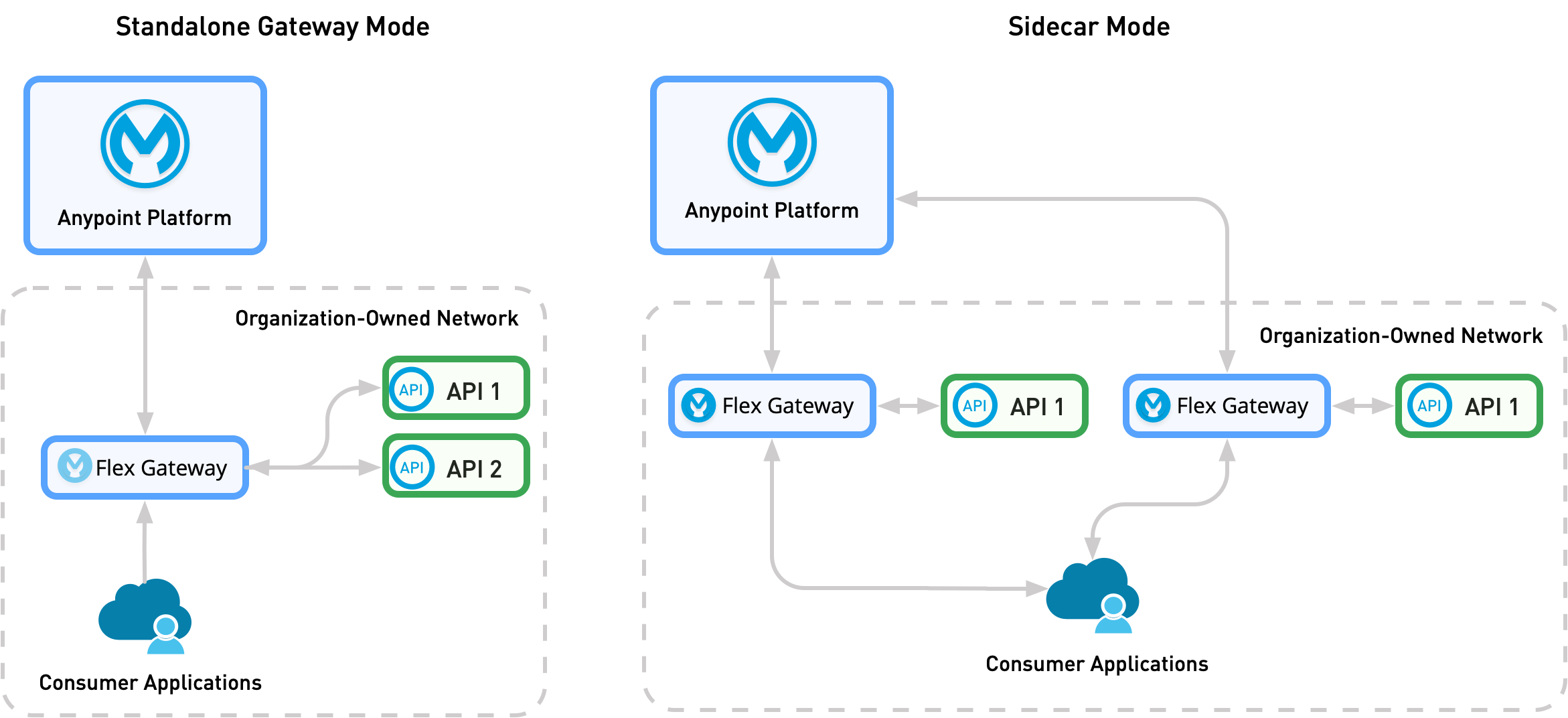

このユースケースパターンでは、両方のサービスが同じインフラストラクチャ (同じ公開クラウド VPC、データセンター、Kubernetes クラスターなど) で使用できます。サイドカーゲートウェイまたはスタンドアロンゲートウェイとして Flex Gateway をデプロイできます。

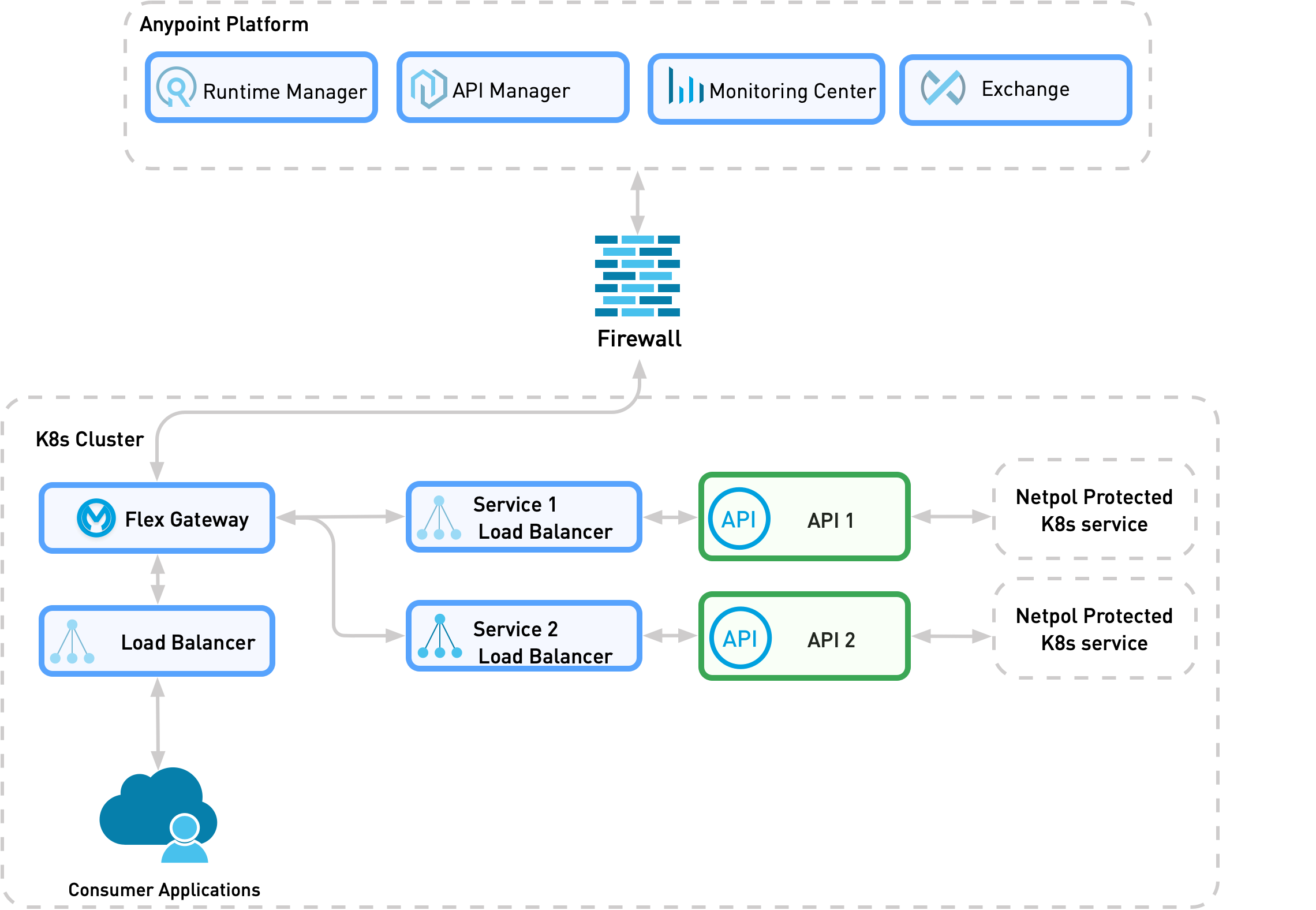

次の図は、接続モードで実行されているスタンドアロン Flex Gateway の物理的な実装を示しています。ネットワークポリシー (Netpol) では、Flex Gateway からのイングレスアクセスのみが許可されます。Flex Gateway およびプロバイダーサービスと同じ名前空間または異なる名前空間にコンシューマーアプリケーションを設定できます。

API プロバイダーが Flex Gateway およびコンシューマーアプリケーションとは異なる Kubernetes クラスターにある場合、次のいずれかを実行できます。

パターン 1B のように各クラスターに Flex Gateway ランタイムをデプロイする。

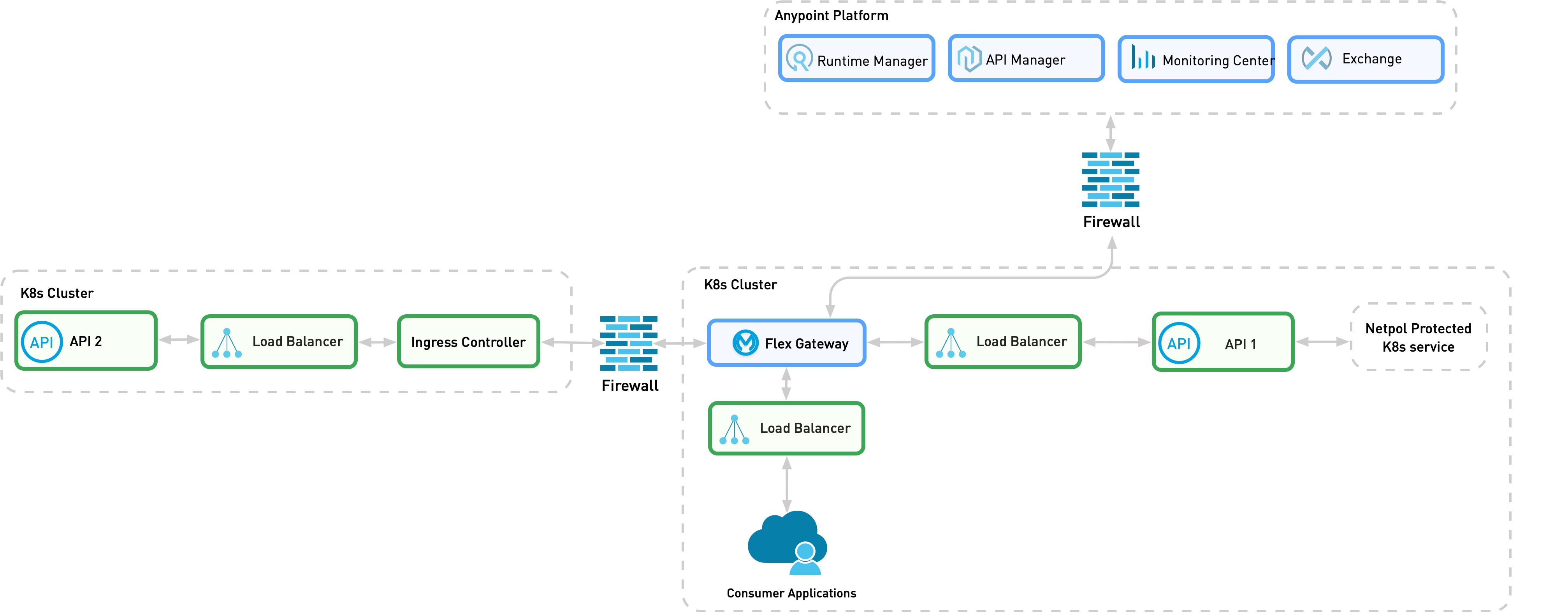

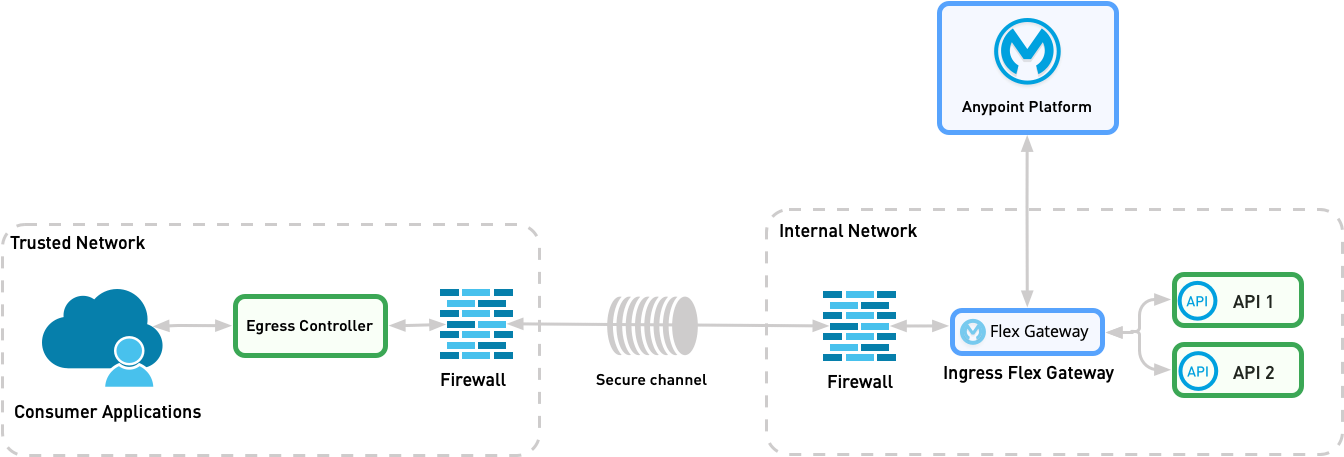

次の図に示すように、クラスター間に安全なチャネルでネットワーク制限を確立し、Flex Gateway をそのいずれかのみにデプロイする。2 番目のクラスターでは、イングレスコントローラーとして機能する Flex Gateway からの接続のみを許可します。

このパターンでは、API プロバイダーが API コンシューマーから分離されます。ただし、2 つのネットワーク間では安全な通信チャネルを使用できます。

トラフィックがプロバイダーの場所の外部とみなされるため、Flex Gateway をイングレスとしてファイアウォールの背後にデプロイします。Flex Gateway は、受信トラフィックを受信して処理します。

必要に応じて、Flex Gateway を使用して TLS または mTLS 接続を終了できます。

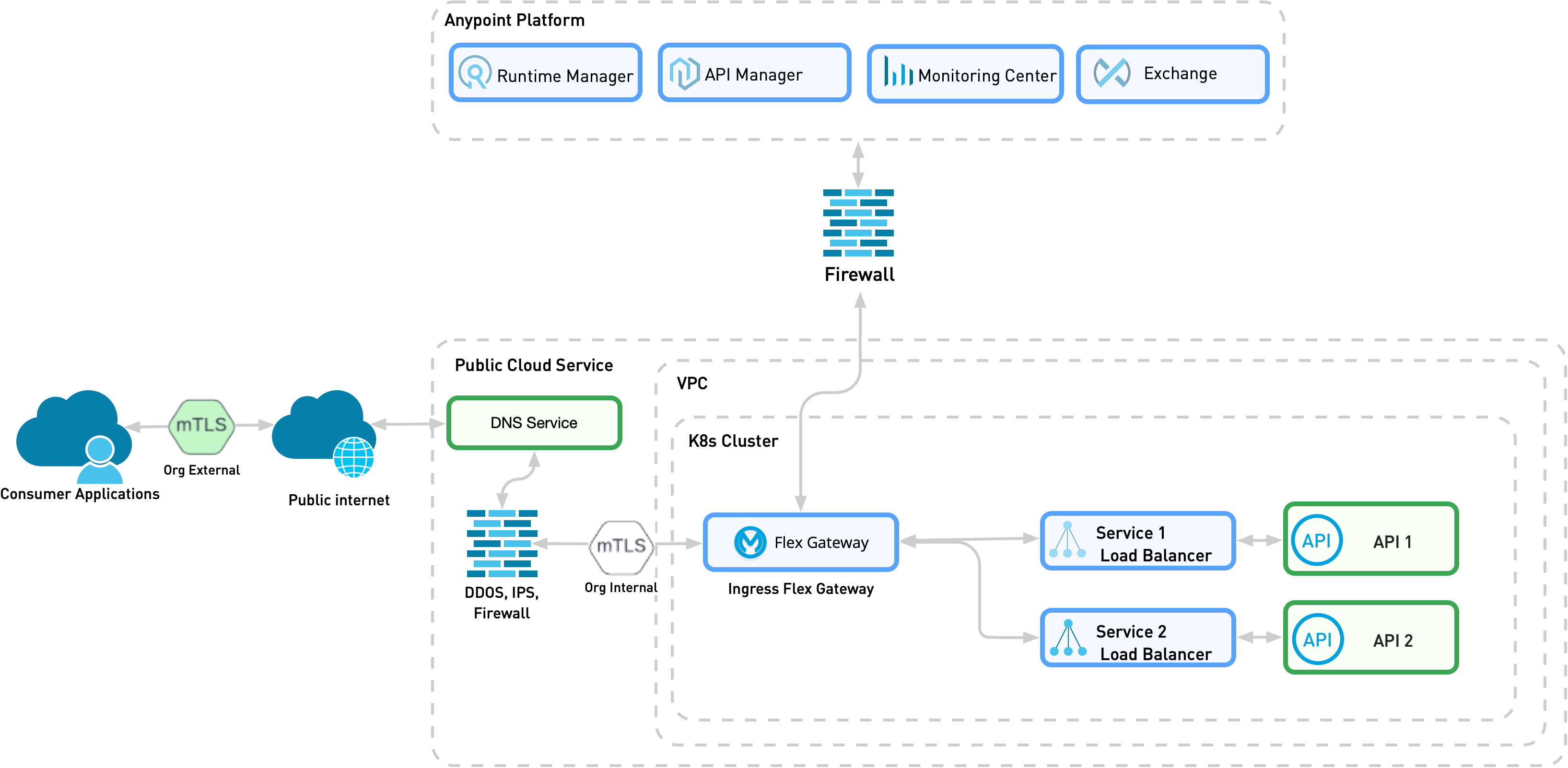

次の図は、Kubernetes の物理的な実装を示しています。

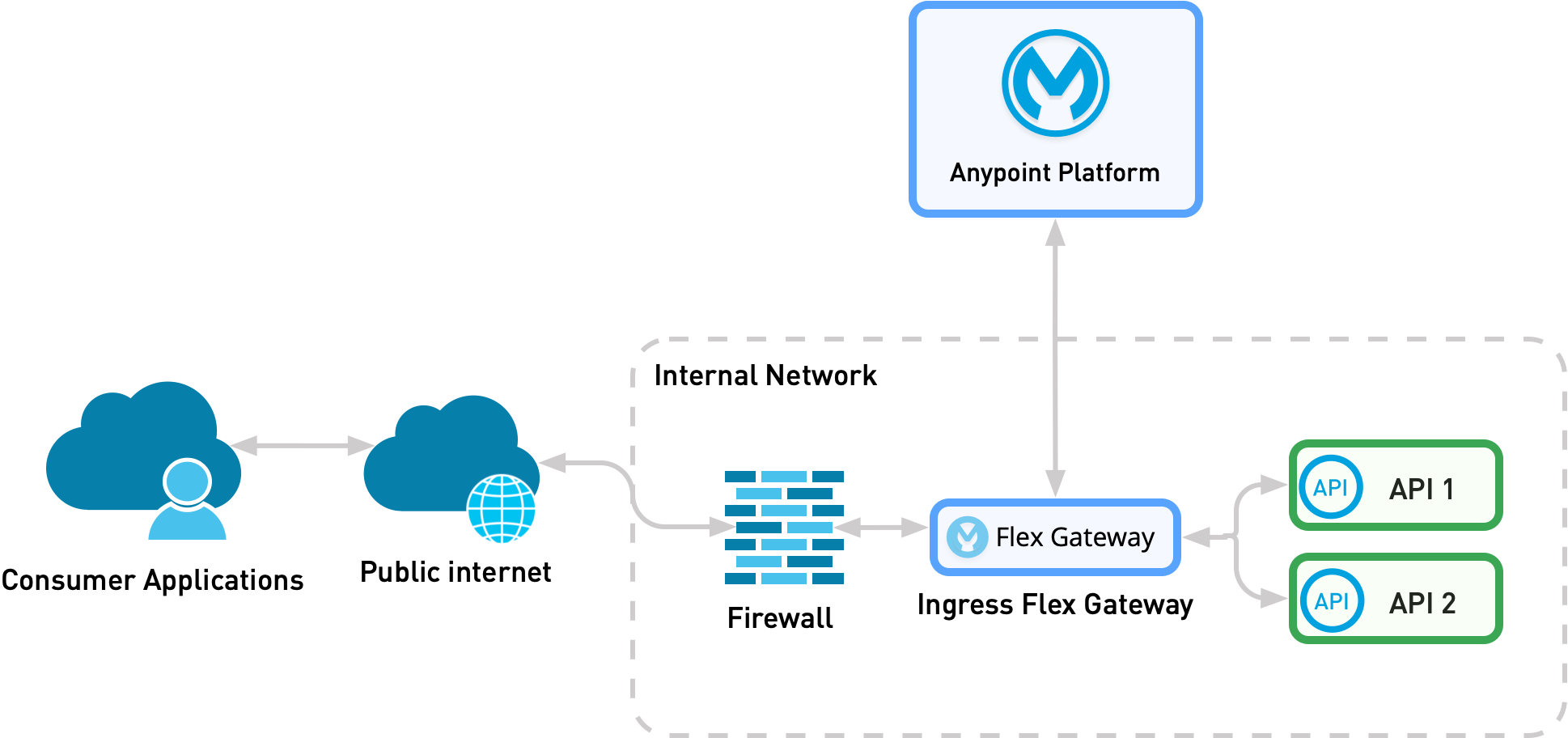

パターン 2 では、組織が所有している API が組織が所有している API コンシューマーと分離されます。たとえば、ユーザーインターフェースからアクセスするパッケージ配信追跡 API などがこれに該当します。コンシューマーは、インターネット経由でのみ公開 API にアクセスできます。このユースケースでは、Flex Gateway をイングレスとしてデプロイします。

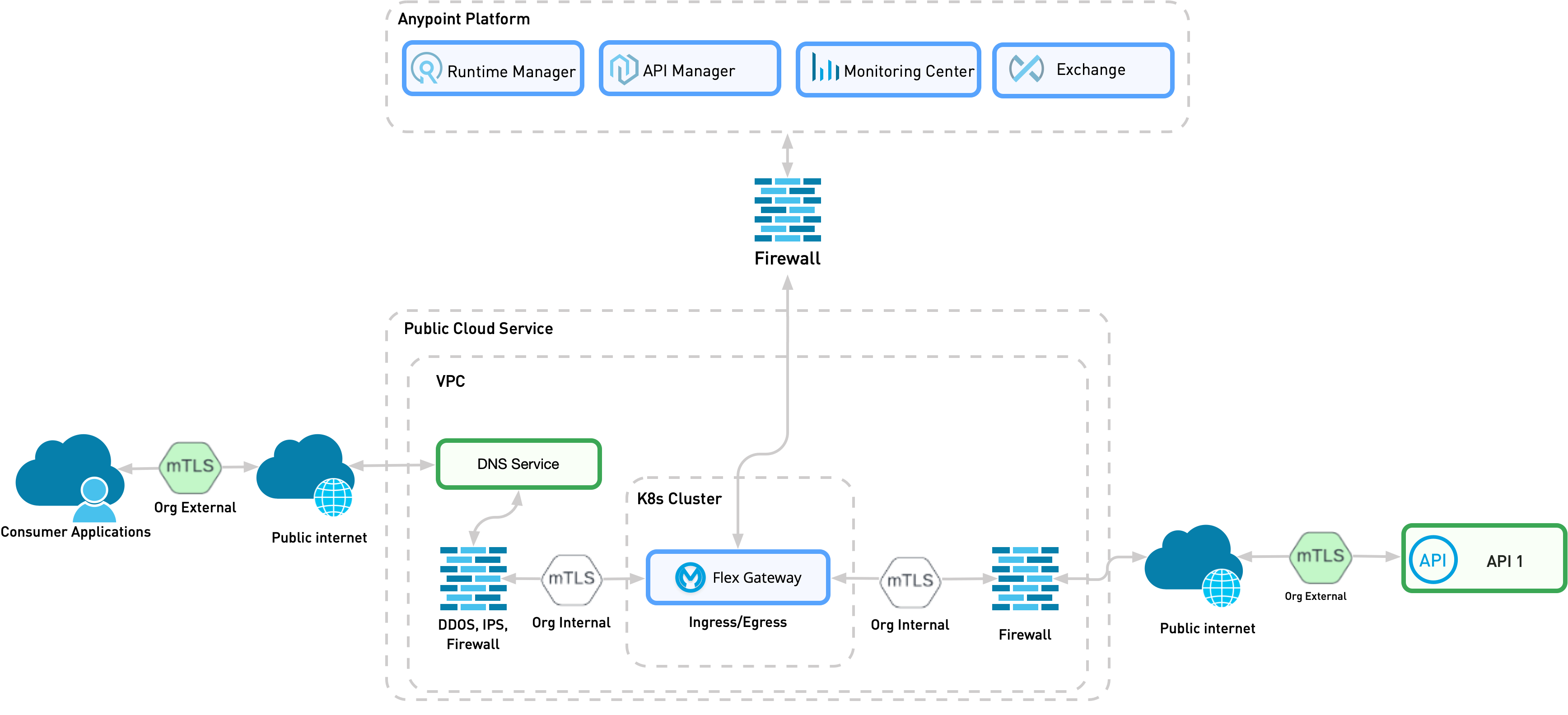

このパターンは、パターン 1B と似ています。ただし、このパターンでは、トラフィックが非公開チャネルではなく公開インターネットからきます。トラフィックが公開インターネットからくるので、通信セキュリティを強化するための制御を Flex Gateway に到達する前に追加する必要があります。

次の図は、Kubernetes で組織の内部 API が組織の内部コンシューマーに公開されているシナリオの物理的な実装を示しています。この図では、ファイアウォールが外部 mTLS 受信接続を終了することを前提としています。

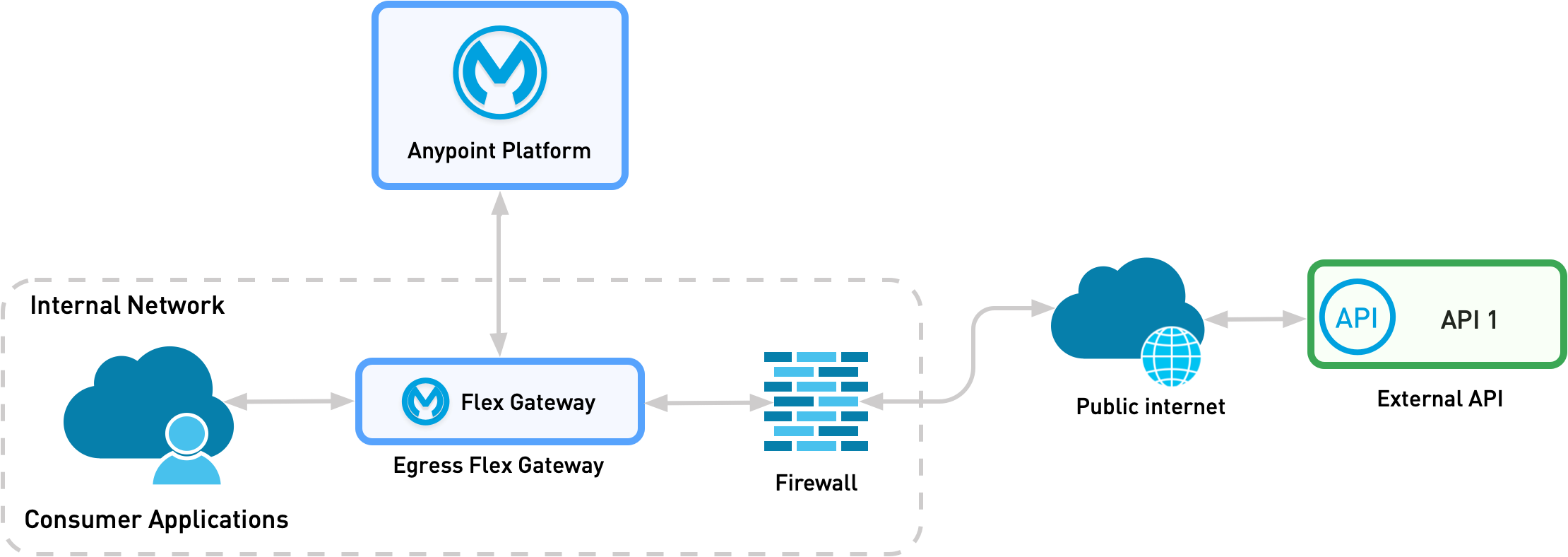

パターン 3 では、API コンシューマーが Flex Gateway と同じネットワークにあります。Flex Gateway を使用して、外部サービスへのフローを監視、制御、強化できます。たとえば、Flex Gateway では、外部アクセストラフィックのレート制限や、この外部サービス接続のメトリクスおよび分析の追跡を行うことができます。

パターンの例:

支払サービスが外部サービスプロバイダーから換算レートを取得する必要がある。

内部 API コンシューマーが組織の外部 ServiceNow インスタンス (SaaS サービス) にアクセスする。

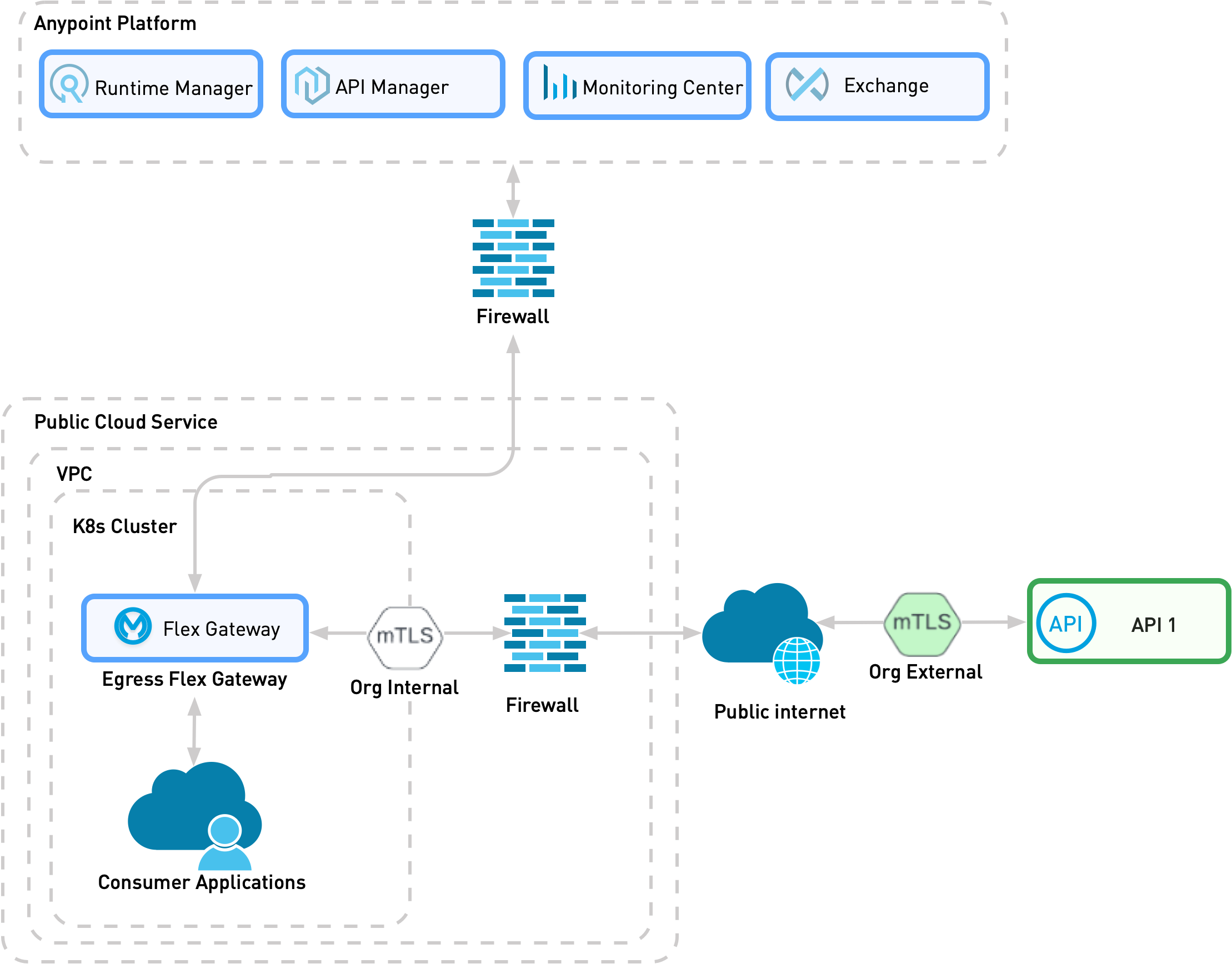

パターン 3 では、エグレスコンテナとして機能するスタンドアロンゲートウェイとして Flex Gateway をデプロイします。

次の図は、Kubernetes で組織の外部 API が組織の内部コンシューマーに公開されているシナリオの物理的な実装を示しています。この図では、ファイアウォールが外部 mTLS 受信接続を終了することを前提としています。

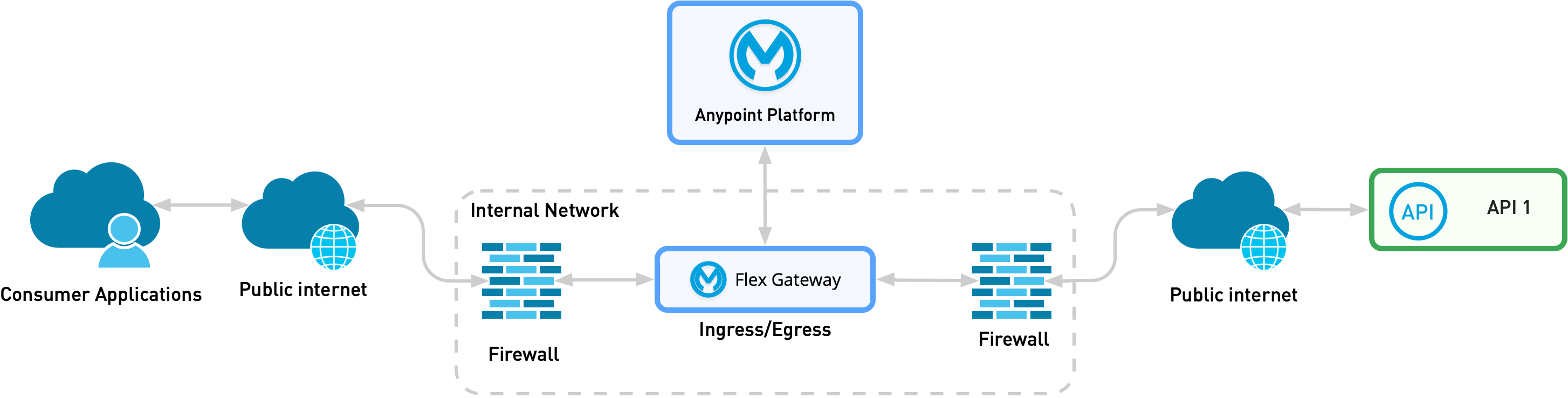

パターン 4 では、Flex Gateway が 2 つの組織の外部エンティティ間の仲介役として機能します。たとえば、組織の WorkDay インスタンス (SaaS サービス) が組織の ServiceNow インスタンス (SaaS サービス) にアクセスする場合などがこれに該当します。このパターンでは、安全な通信とポリシーを適用するイングレスおよびエグレスとして Flex Gateway が実行されます。

次の図は、Kubernetes で組織の外部 API が組織の外部コンシューマーに公開されているシナリオの物理的な実装を示しています。この図では、ファイアウォールが組織の外部 mTLS 受信接続を終了することを前提としています。