Flex Gateway新着情報

Governance新着情報

Monitoring API Managerアプリケーションレベルのエグレスルールは、非公開スペースレベルのファイアウォールルールとは無関係です。エグレストラフィックを通過させるには、非公開スペースとアプリケーションの両方のレベルのコントロールを渡す必要があります。

非公開スペースを設定し、非公開ネットワークのプロビジョニングを完了します。

非公開スペースのファイアウォールとアプリケーションレベルのルールを表示するために必要な「CloudHub Network Viewer (CloudHub ネットワーク閲覧者)」権限がアカウントにあることを確認します。

非公開スペースのファイアウォールとアプリケーションレベルのルールを変更するために必要な「CloudHub Network Administrator (CloudHub ネットワーク管理者)」権限がアカウントにあることを確認します。

非公開スペースでアプリケーションレベルのルールを設定する手順は、次のとおりです。

Anypoint Platform から、[Runtime Manager] > [Private Spaces (非公開スペース)] を選択します。

管理する非公開スペースの名前を選択します。

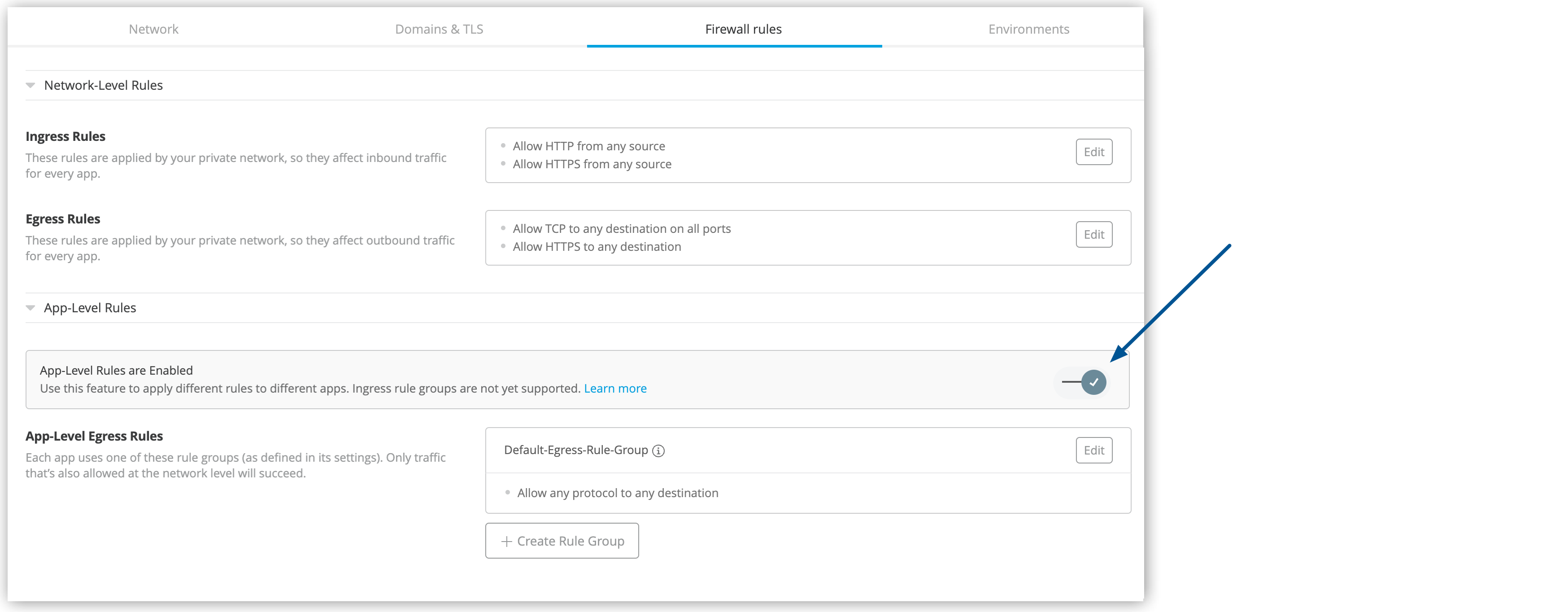

[Firewall rules (ファイアウォールルール)] タブで、[App-Level Rules (アプリケーションレベルのルール)] セクションを展開します。

デフォルトでは、新しい非公開スペースを作成するときにアプリケーションレベルのエグレスルール機能は無効になります。機能を有効に切り替えます。

内部 DNS サーバーに到達するトランジットゲートウェイがあり、デフォルトルートがトランジットゲートウェイにルーティングされている場合、非公開 DNS IP アドレスをルートテーブルに追加します。

| スイッチを有効化する前に、非公開ネットワークのプロビジョニングを完了したことを確認してください。 |

[App-Level Egress Rules (アプリケーションレベルのエグレスルール)] を有効に切り替えると、[Default-Egress-Rule-Group (デフォルトのエグレスルールグループ)] が有効になります。デフォルトのエグレスルールは [Allow any protocol to any destination (任意の宛先への任意のプロトコルを許可)] です。

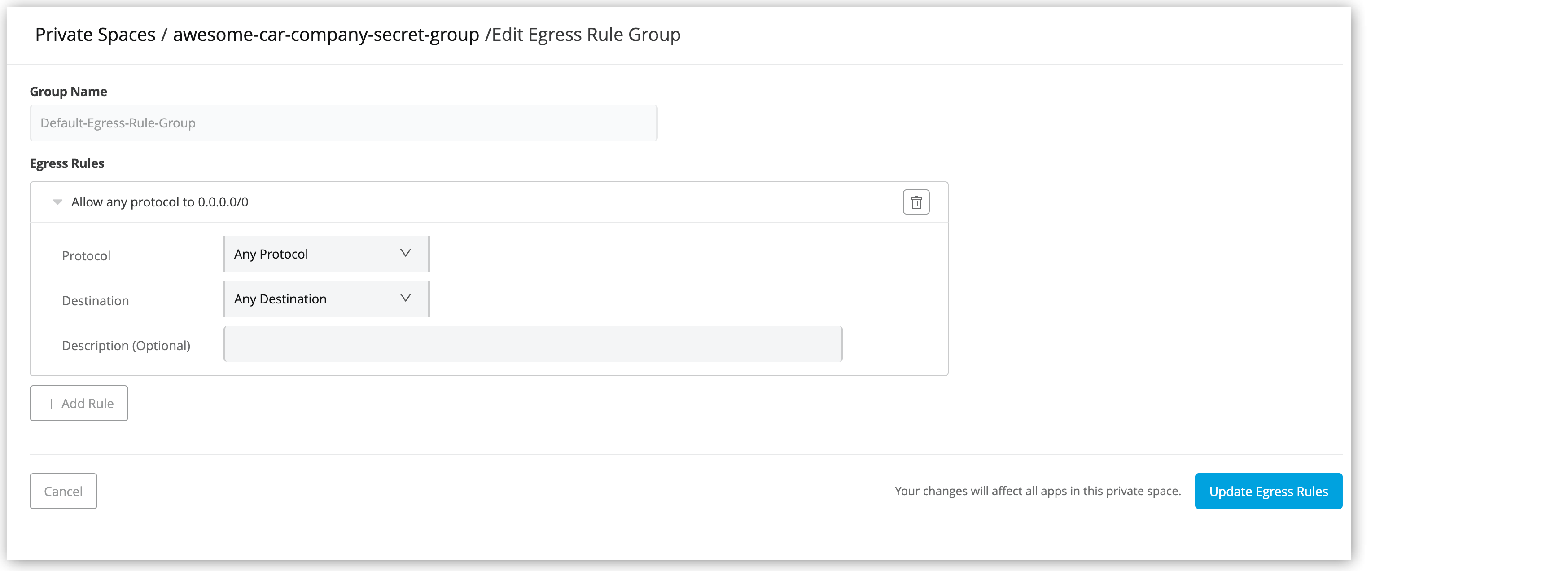

デフォルトのエグレスルールグループを変更する手順は、次のとおりです。

[Edit (編集)] をクリックします。

グループ設定ウィンドウの [Egress Rules (エグレスルール)] セクションで、目的のプロトコルと宛先を選択します。

[Add Rule (ルールを追加)] をクリックして新しいルールをルールグループに追加します。

削除ボタン (![]() ) をクリックすればルールを削除できます。

) をクリックすればルールを削除できます。

[Update Egress Rules (エグレスルールを更新)] をクリックして変更内容を保存します。

変更は、現在の非公開スペースのすべてのアプリケーションに影響します。

デフォルトのルールグループは名前を変更したり削除したりすることはできません。

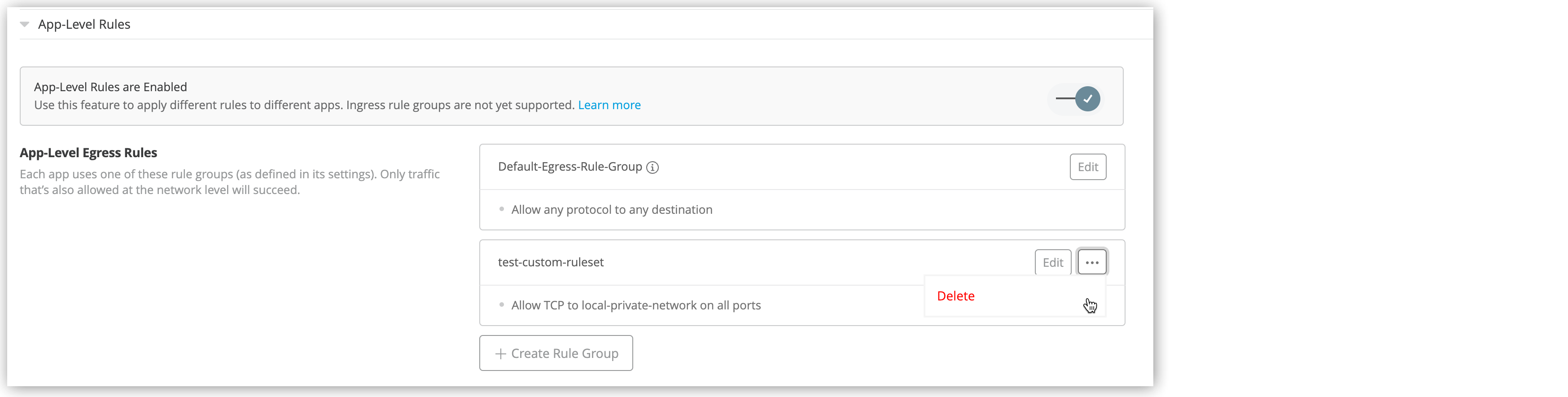

新しいカスタムエグレスルールグループを作成する手順は、次のとおりです。

[Create Rule Group (ルールグループを作成)] をクリックします。

ルールグループ設定ウィンドウで、グループ名を追加します。

カスタムルールグループは編集したり名前を変更したりできます。生成されるグループ名 (<rule_group_name>-<private_space_name>) は 53 文字以下になります。

[Egress Rules (エグレスルール)] セクションで、[Add Rule (ルールを追加)] をクリックして追加するすべてのルールのプロトコルと宛先を選択します。

削除ボタン (![]() ) をクリックすればルールを削除できます。

) をクリックすればルールを削除できます。

[Create Egress Rules (エグレスルールを作成)] をクリックして変更内容を保存します。

カスタムルールグループを使用するには、アプリケーション設定で選択します。

既存のカスタムルールグループを削除する手順は、次のとおりです。

[More actions (その他のアクション)] (![]() ) > [Delete (削除)] を選択します。

) > [Delete (削除)] を選択します。

要求されたら、[Delete Rule Group (ルールグループを削除)] をクリックして削除を確定します。

| カスタムルールグループを削除したら、そのカスタムルールグループを使用するアプリケーションではすぐにデフォルトのエグレスルールグループが代わりに使用されるようになります。 |

この機能のスイッチをクリックして、アプリケーションレベルのエグレスルール機能を無効にできます。要求されたら、[Delete and Disable App-Level Rules (アプリケーションレベルのルールを削除して無効化)] をクリックして確定します。

| アプリケーションレベルのエグレスルール機能を無効にしたら、カスタムのアプリケーションレベルのエグレスルールグループがすべて無効になり、すべてのアプリケーションレベルのエグレスがすべてのアプリケーションで許可されます。 |

アプリケーションをデプロイするときに、非公開スペースで設定したアプリケーションレベルのエグレスルールを適用できます。

アプリケーションを非公開スペースにデプロイするときに、[Firewall Rules (ファイアウォールルール)] タブを選択します。

[Egress Rule Group (エグレスルールグループ)] セクションで、アプリケーションに適用するルールセットを選択します。

[Apply Changes (変更を適用)] をクリックします。

Anypoint MQ への HTTPS 接続を許可するには、次のルールを使用してアプリケーションレベルのエグレスルールグループを追加します。

Anypoint コントロールプレーンへのエグレスを許可:

Protocol (プロトコル): HTTPS

Destination (宛先): Custom Domains (カスタムドメイン)

値あり:

prod: anypoint.mulesoft.com

prod-eu: eu1.anypoint.mulesoft.com

MQ の宛先へのエグレスを許可:

Protocol (プロトコル): HTTPS

Destination (宛先): Custom Domains (カスタムドメイン)

MQ コネクタ URL で設定されたドメイン名の値あり

たとえば、MQ コネクタ URL が https://mq-us-east-1.anypoint.mulesoft.com/api/v1/organizations/{{anypointOrgId}}/environments/{{anypointEnvId}}/ の場合は、mq-us-east-1.anypoint.mulesoft.com という値を使用します。

Object Store v2 への HTTPS 接続を許可するには、次のルールを使用してアプリケーションレベルのエグレスルールグループを追加します。

Anypoint コントロールプレーンへのエグレスを許可:

Protocol (プロトコル): HTTPS

Destination (宛先): Custom Domains (カスタムドメイン)

値あり:

prod: anypoint.mulesoft.com

prod-eu: eu1.anypoint.mulesoft.com

Object Store v2 の宛先へのエグレスを許可:

Protocol (プロトコル): HTTPS

Destination (宛先): Custom Domains (カスタムドメイン)

値あり:

prod: object-store-us-east-1.anypoint.mulesoft.com

prod-eu: eu1.anypoint.mulesoft.com

この URL はリージョンによって異なります。たとえば、ap-southeast-1 のオブジェクトストアにアクセスするには、URL object-store-ap-southeast-1.anypoint.mulesoft.com を値として追加します。

salesforce.com が www.salesforce.com にリダイレクトされる場合など、リダイレクトが含まれるドメインのエグレスを有効にする場合は、元の対象である salesforce.com とリダイレクト後の対象である www.salesforce.com の両方のエグレスを許可してください。

ワイルドカードレコードはサポートされていません。たとえば、salesforce.com では example.salesforce.com が自動的にカバーされません。

|

連続した 2 つのハイフンが含まれるドメインは有効にできません。たとえば、 同じ IP アドレスのドメインは一緒に処理されます。1 つのドメインを許可すると、同じドメインがすべて許可されます。 |

API Manager にアプリケーションレベルのエグレスのサポートを追加するには、次のルールを使用してカスタム ルール グループを追加し、Anypoint コントロールプレーンへのエグレスを許可してください。

Protocol (プロトコル): HTTPS

Destination (宛先): Custom Domains (カスタムドメイン)

値あり:

prod:

anypoint.mulesoft.com

exchange-files.anypoint.mulesoft.com

analytics-ingest.anypoint.mulesoft.com

prod-eu:

eu1.anypoint.mulesoft.com

exchange-files.eu1.anypoint.mulesoft.com

analytics-ingest.eu1.anypoint.mulesoft.com

ユースケースに応じて、Anypoint Platform のホスト名やポートを追加して、MuleSoft が管理するオンライン Anypoint Platform の API やサービスとアプリケーションが通信できるようにします。ポート、IP、ホスト名の許可を参照してください。

|

Anypoint MQ、Object Store v2、または API Manager へのアプリケーションレベルのエグレス接続を設定する際には、非公開スペースレベルで個別にすべての 443 ポートへのアウトバウンドアクセスも許可する必要があります。443 ポートへのアウトバウンドアクセスの許可についての詳細は、非公開スペースとの間のトラフィックを管理するためのファイアウォールルールの設定にアクセスしてください。 非公開スペースの内部 DNS でカスタムドメインは使用できません。 |

検証が一層強化されることになるため、アプリケーションレベルのエグレスルールを使用することで、アプリケーションの接続に対して 3 ~ 10 ミリ秒のネットワークレイテンシーが発生する可能性はあります。セキュリティとパフォーマンスのバランスを取る方法は、次のとおりです。

非公開スペースで有効なルールグループを 20 個に制限する。

ルールグループ毎に使用するルールを最大 40 個にする。

ルールグループとルールの組み合わせの合計を 800 個に制限する。

組み合わせにおけるルールグループとルールの数は、ニーズに合わせてカスタマイズできます。

これらの方法により、レイテンシーを最適化してネットワークセキュリティを効果的に保つことができます。

| DNS レコードのタイミングの問題により、予期しない接続エラーが発生する場合があります。Mule アプリケーションの信頼性を高めるには、堅牢なエラー処理と接続再試行のメカニズムを実装してください。 |